Haulikon tarkkuus peleissä: myytti vai todellisuus?

Ovatko haulikot peleissä tarkkoja? Haulikot ovat aseita, joita käytetään laajalti monissa eri genrejä edustavissa videopeleissä. Ne ovat suosittuja …

Lue artikkeli

Tietotekniikan maailmassa hakkerointi on olennainen osa jokaisen käyttäjän elämää. Olitpa sitten kokenut asiantuntija tai yksinkertainen käyttäjä, hakkeroinnin perussalaisuuksien ja -tekniikoiden tunteminen voi olla hyödyllistä ja jopa välttämätöntä. Tässä artikkelissa esittelemme 10 parasta hakkerointitekniikkaa, jotka sinun tulisi tuntea ja oppia.

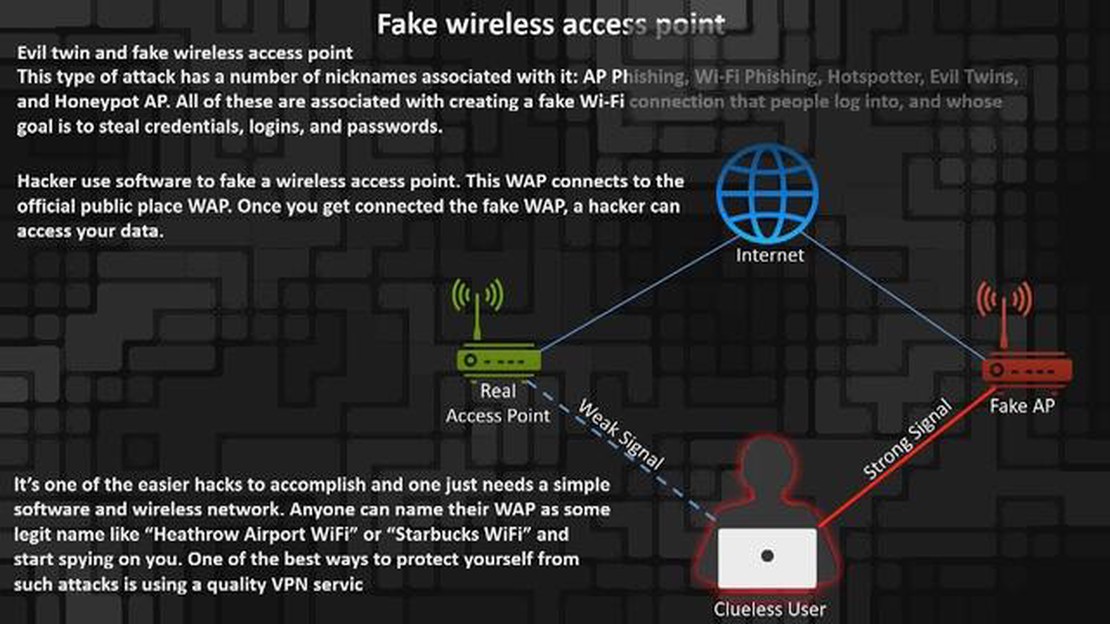

Yksi yleisimmistä hakkerointimenetelmistä on verkkoliikenteen sieppaaminen. Erikoisohjelmien ja -laitteiden avulla hyökkääjä voi päästä käsiksi henkilökohtaisiin tietoihin, salasanoihin ja arkaluontoisiin tietoihin. Kun varmistat, että yhteytesi on turvallinen ja käytät tietojen salausta, voit suojautua tämäntyyppisiltä hyökkäyksiltä.

Virukset ja vakoiluohjelmat ovat toinen suosittu hakkerointimenetelmä, joka voi aiheuttaa sinulle korjaamatonta vahinkoa. Haittaohjelmia voidaan käynnistää phishing-sähköpostien, väärennettyjen verkkosivustojen tai jopa tavallisten ponnahdusikkunoiden kautta. Oikein määritetty virustorjuntaohjelmisto, säännölliset käyttöjärjestelmäpäivitykset ja varovaisuus verkkolähteitä käytettäessä voivat kuitenkin auttaa suojautumaan tämäntyyppisiltä hyökkäyksiltä.

Sosiaalinen manipulointi on taitava hakkerointitekniikka, jossa hyökkääjät manipuloivat ihmisiä päästäkseen käsiksi heidän henkilökohtaisiin tietoihinsa. Tämä voidaan tehdä harhauttamalla, uhkaamalla tai käyttämällä avunpyyntöä. On tärkeää olla varovainen, ettet jaa henkilökohtaisia tietojasi tuntemattomille tai epäilyttäville pyynnöille.

Salasanojen monimutkaisuus on myös yksi tärkeimmistä tietoturvan osa-alueista. Monet käyttäjät käyttävät heikkoja salasanoja, jotka on helppo murtaa. Tilien suojaamiseksi on suositeltavaa käyttää salasanoja, jotka koostuvat useista eri merkeistä, numeroista ja kirjaimista, ja ottaa käyttöön kaksitekijätodennus mahdollisuuksien mukaan.

Phishing on hakkerointitekniikka, jossa hyökkääjä esiintyy luotettavana henkilönä tai organisaationa saadakseen haltuunsa arkaluonteisia tietoja, kuten salasanan tai luottokortin numeron. On tärkeää olla varovainen, ettei vastaa epäilyttäviin sähköposteihin tai viesteihin eikä anna henkilökohtaisia tietojaan tuntemattomille henkilöille tai organisaatioille.

Nämä ovat vain joitakin parhaita hakkerointitekniikoita, jotka sinun tulisi tuntea suojellaksesi itseäsi ja tietojasi verkossa. Muista, että turvallisuus on sinun käsissäsi, ja oikeat varotoimet voivat tehdä elämästäsi verkossa paljon turvallisempaa ja varmempaa.

Hakkerointi on vakava tietoturvaongelma, ja sen torjumisen osaaminen on tärkeä taito jokaiselle käyttäjälle. Mutta ollaksesi tehokas sinun on tunnettava yleisimpien hakkerointimenetelmien salaisuudet ja tekniikat.

On tärkeää muistaa, että näitä tekniikoita voidaan käyttää sekä rikollisiin tarkoituksiin että tietojärjestelmien turvallisuuden parantamiseen. Siksi niiden tunteminen on hyödyllistä infrastruktuurin turvaamiseksi ja henkilötietojesi suojaamiseksi.

Fishing on yksi hakkerien yleisimmistä tavoista päästä jonkun toisen verkkotilille. Se perustuu siihen, että käyttäjiä manipuloidaan ja huijataan paljastamaan henkilökohtaisia tietojaan, kuten salasanoja, luottokorttinumeroita tai sähköpostiosoitteita.

Hyökkääjät voivat toteuttaa phishing-hyökkäyksen monin eri tavoin. Seuraavassa on joitakin niistä:

Jos haluat suojautua phishing-hyökkäyksiltä, on tärkeää noudattaa joitakin ohjeita:

Phishing-hyökkäykset ovat yhä kehittyneempiä ja monimutkaisempia, joten on tärkeää olla jatkuvasti valppaana ja taitava tunnistamaan väärennetyt sähköpostit ja epäilyttävät verkkosivustot. Muista, että henkilötietosi ovat arvokasta omaisuutta, ja niiden suojaamisen pitäisi olla ensisijainen tavoitteesi.

Yksi yleisimmistä hakkerointimenetelmistä on heikkojen salasanojen käyttö. Kaikista varoituksista huolimatta monet käyttäjät valitsevat edelleen yksinkertaisia ja ennustettavia salasanoja, jolloin heidän tilinsä ovat kaikkein alttiimpia hyökkäyksille.

Heikkojen salasanojen suurin ongelma on, että ne on helppo arvata. Hyökkääjät voivat käyttää monenlaisia menetelmiä päästäkseen käsiksi muiden ihmisten tileihin:

Turvallisuussyistä on aina suositeltavaa valita salasanat, jotka koostuvat isojen ja pienten kirjainten, numeroiden ja erikoismerkkien yhdistelmästä. On myös tärkeää käyttää yksilöllisiä salasanoja jokaiselle tilille eikä jakaa niitä muiden ihmisten kanssa. Kahden tekijän todennus voi myös olla hyödyllinen vahvan salasanan lisäksi.

Heikolla salasanalla hakkeroiduksi tuleminen voi johtaa vakaviin seurauksiin, kuten tietojen menetykseen, identiteettivarkauteen ja pankkitileihin pääsyyn. Siksi sinun on aina oltava varovainen ja huolehdittava verkkotilisi turvallisuudesta.

DDoS-hyökkäykset (Distributed Denial of Service, hajautettu palvelunestohyökkäys) ovat yksi yleisimmistä ja tuhoisimmista tavoista murtautua verkkosivustoille ja palvelimille. Tämäntyyppisen hyökkäyksen tarkoituksena on lamauttaa verkkosivusto ylikuormittamalla sen resurssit. Yleensä hakkerit käyttävät bottiverkkoja - tartunnan saaneiden tietokoneiden ryhmiä - luodakseen suuren verkkoliikennevirran ja ylikuormittaakseen palvelimen.

Lue myös: Galaxy S10:n Google Play -kaupan kaatumisen korjaaminen: 'Valitettavasti Google Play -kauppa on pysähtynyt' -virheen vianmääritys

DDoS-hyökkäykset voivat aiheuttaa vakavaa vahinkoa yritykselle, varsinkin jos sivusto on yrityksen tärkein tulonlähde. Tällaisen hyökkäyksen seurauksena kävijät ja asiakkaat eivät välttämättä pääse sivustolle, mikä johtaa menetettyihin voittoihin, heikentyneeseen maineeseen ja huonompaan yleisvaikutelmaan yrityksestä.

DDoS-hyökkäyksiä on useita erilaisia:

Jotta voit suojata sivustosi DDoS-hyökkäyksiltä, sinun on toteutettava useita toimenpiteitä:

On tärkeää ymmärtää, että DDoS-hyökkäykset ovat vakava tietoturvaongelma. Ne voivat johtaa vakaviin taloudellisiin tappioihin ja asiakkaiden luottamuksen menettämiseen. Siksi säännölliset ohjelmistopäivitykset, seuranta ja nykyaikaisten puolustusmenetelmien soveltaminen ovat olennainen osa niiden verkkosivustojen omistajien ja yritysten työtä, jotka haluavat säilyttää verkkomaineensa ja suojella liiketoimintaansa mahdollisilta hyökkäyksiltä.

Wi-Fi on yksi suosituimmista langattomista viestintätekniikoista, jonka avulla voit muodostaa Internet-yhteyden ilman johtoja. Monet Wi-Fi-verkot on kuitenkin suojattu salasanalla, jolloin niiden pääsy internetiin on kielletty luvattomilta henkilöiltä. Entä jos haluat silti rajoittamattoman pääsyn internetiin suojatun Wi-Fi-verkon kautta? Tässä artikkelissa käsittelemme joitakin menetelmiä Wi-Fi-verkon hakkerointiin.

1. Salasanan murtaminen sanakirjahyökkäyksillä. Yksi yleisimmistä menetelmistä Wi-Fi-salasanan murtamiseen on sanakirjahyökkäys. Tässä menetelmässä käytetään ohjelmaa, joka yrittää etsiä kaikki mahdolliset salasanayhdistelmät annetusta sanakirjasta. Jos salasana löytyy sanakirjasta, ohjelma onnistuu murtamaan sen.

Lue myös: Top 6 ilmaista etäyhteysohjelmistoa vuonna 2023

2. Salasanan murtaminen bruteforce-hyökkäyksellä. Bruteforce-hyökkäys on salasanan murtomenetelmä, jossa ohjelma yrittää etsiä kaikki mahdolliset merkkiyhdistelmät yksinkertaisimmista monimutkaisimpiin. Tämä menetelmä on aikaa vievä, mutta sen onnistumisen todennäköisyys on suuri.

**3. Phishing on petosmenetelmä, jossa hyökkääjä luo väärennetyn sivun Wi-Fi-verkkoon kirjautumista varten ja pyytää uhria syöttämään salasanansa. Tämä salasana joutuu sitten hyökkääjän käsiin, joka voi käyttää sitä murtautuakseen Wi-Fi-verkkoon.

4. Salasanan murtaminen ohjelmistojen avulla. On olemassa ohjelmia, jotka on erityisesti suunniteltu murtamaan Wi-Fi-verkon salasanoja. Ne käyttävät erilaisia algoritmeja ja menetelmiä päästäkseen suojattuihin verkkoihin ja saadakseen rajattoman internetin.

5. Salasanan murtaminen WPS PIN-koodin louhinnalla. WPS (Wi-Fi Protected Setup) on menetelmä turvallisen Wi-Fi-verkon perustamiseksi, jonka avulla uudet laitteet voivat muodostaa yhteyden verkkoon ilman salasanan syöttämistä. Hyökkääjä voi yrittää poimia WPS-koodin PIN-koodin erityisellä ohjelmistolla saadakseen pääsyn Wi-Fi-verkkoon.

6. Salasanan murtaminen Reaver-hyökkäyksen avulla. Reaver on Wi-Fi-verkon salasanan murto-ohjelmisto, joka perustuu WPS PIN-koodin bruteforce-hyökkäykseen. Se lähettää kyselyjä reitittimelle yrittäen arvata PIN-koodin ja päästä Wi-Fi-verkkoon.

7. Salasanan murtaminen Pixie Dust -hyökkäyksellä. Pixie Dust on menetelmä, jolla Wi-Fi-verkkoja vaarannetaan hyödyntämällä sulautettujen WPS PIN-koodien haavoittuvuuksia. Tämän menetelmän avulla hyökkääjä voi päästä Wi-Fi-verkkoon, jos laite käyttää haavoittuvaa PIN-koodia.

**8. Salasanan murtaminen Mac-suodatinhyökkäyksen avulla.**Monien reitittimien omistajat voivat luoda luettelon Mac-osoitteista, joilla on pääsy Wi-Fi-verkkoon. Hyökkääjä voi väärentää Mac-osoitteensa jollakin verkon luotettavista osoitteista ja saada rajoittamattoman pääsyn Internetiin.

9. Salasanan murtaminen palvelupyyntöhyökkäyksen avulla. Joissakin reitittimissä on haavoittuvuuksia, joiden avulla hyökkääjä voi suorittaa palvelupyyntöjä saadakseen pääsyn Wi-Fi-verkkoon. Tämä edellyttää kuitenkin tietyn reititinmallin tuntemusta ja voi olla vaikeaa aloittelijoille.

10. Salasanojen murtaminen sosiaalista manipulointia käyttäen. Sosiaalinen manipulointi on menetelmä, jolla manipuloidaan ihmisiä arkaluonteisten tietojen, kuten salasanojen, saamiseksi. Hyökkääjä voi yrittää esiintyä teknisen tuen työntekijänä tai Internet-palveluntarjoajana ja suostutella Wi-Fi-verkon omistajan antamaan salasanansa.

Kaikki edellä mainitut menetelmät Wi-Fi-verkkoon murtautumiseksi ovat laittomia ja rikkovat henkilötietolakia. Näiden menetelmien käyttäminen voi johtaa vakaviin oikeudellisiin seurauksiin. Käytä tätä tietoa vain koulutustarkoituksiin ja verkon omistajan suostumuksella.

Tässä artikkelissa esitellään 10 tärkeintä hakkerointimenetelmää, mukaan lukien brute force -salasanat, ohjelmistojen haavoittuvuuksien hyödyntäminen, tietojenkalastelumenetelmät, sosiaalinen manipulointi ja muut.

Tähän kysymykseen ei ole selkeää vastausta, sillä hakkerointimenetelmän tehokkuus voi riippua useista tekijöistä, kuten kohdejärjestelmän suojaustasosta, haavoittuvuuksien saatavuudesta ja hakkerin taidoista. Phishing- ja social engineering -menetelmiä pidetään kuitenkin usein onnistuneimpina hakkerointimenetelminä.

Salasanojen murtamiseen voidaan käyttää monia ohjelmia, kuten John the Ripper, Cain & Abel, Hydra ja muut. Niiden käyttäminen ilman järjestelmän omistajan lupaa on kuitenkin laitonta ja voi johtaa oikeudellisiin seuraamuksiin.

Voit suojata järjestelmääsi hakkeroinnilta useilla eri tavoilla. Ensinnäkin sinun tulisi käyttää monimutkaisia salasanoja ja vaihtaa ne säännöllisesti. Toiseksi sinun tulisi asentaa kaikki saatavilla olevat ohjelmistopäivitykset tunnettujen haavoittuvuuksien sulkemiseksi. On myös tärkeää, että koulutat itsesi ja työntekijäsi verkkoturvallisuuden perusasioista ja olet varovainen avatessasi epäilyttäviä linkkejä ja tiedostoja.

Hakkerointi voi johtaa arkaluonteisten tietojen, kuten salasanojen, henkilötietojen tai taloudellisten tietojen vuotamiseen. Hyökkääjät voivat myös päästä käsiksi järjestelmän hallintaan ja aiheuttaa vahinkoa aina tietojen täydelliseen lukitsemiseen tai tuhoamiseen asti. Hakkeroitua järjestelmää voidaan käyttää myös muihin laittomiin toimiin, kuten haittaohjelmien levittämiseen tai verkkopetoksiin.

Nykymaailmassa on monia hakkerointimenetelmiä. Yksi yleisimmistä on tietojenkalastelumenetelmä, jossa hyökkääjät esiintyvät luotettavina organisaatioina ja pääsevät lahjomalla tai petoksella käsiksi käyttäjien henkilötietoihin. Toinen menetelmä on heikkojen salasanojen hakkerointi, jossa hyökkääjät kokeilevat erilaisia salasanayhdistelmiä, kunnes löytävät oikean salasanan. On myös olemassa hakkerointimenetelmiä, jotka perustuvat ohjelmistojen ja käyttöjärjestelmien haavoittuvuuksiin. Jotkut hakkerit käyttävät sosiaalisia tekniikoita, joissa he houkuttelevat uhreja väärennetyille verkkosivustoille tai lähettävät haitallisia tiedostoja sähköpostitse. Yleisesti ottaen hakkerointimenetelmiä on monia erilaisia, ja puolustusorganisaatiot ja kyberturvallisuuden ammattilaiset kehittävät jatkuvasti uusia menetelmiä suojautuakseen niitä vastaan.

Hakkerointia vastaan voi suojautua useilla toimenpiteillä. Ensinnäkin sinun tulisi käyttää vahvoja salasanoja, jotka koostuvat kirjainten, numeroiden ja erikoismerkkien yhdistelmästä. On myös suositeltavaa käyttää eri salasanoja eri palveluihin ja vaihtaa ne säännöllisesti. Toiseksi kannattaa olla varovainen avatessaan epäilyttäviä sähköposteja tai vieraillessaan epäluotettavilla verkkosivustoilla. Henkilökohtaisia tietoja tai pankkikorttitietoja ei pidä koskaan antaa tarkistamattomille lähteille. Kannattaa myös asentaa virustorjuntaohjelmisto ja päivittää se säännöllisesti. Tietokoneiden kanssa työskennellessä on noudatettava tiukasti turvallisuussääntöjä eikä saa käyttää hyväksymättömiä ohjelmistoja. Älä myöskään unohda säännöllistä tietojen varmuuskopiointia mahdollisten tietojen katoamisen varalta. Yleisesti ottaen hakkerointia vastaan puolustautuminen edellyttää käyttäjältä yhteistyötä ja useiden turvatoimien noudattamista.

Ovatko haulikot peleissä tarkkoja? Haulikot ovat aseita, joita käytetään laajalti monissa eri genrejä edustavissa videopeleissä. Ne ovat suosittuja …

Lue artikkeliMiten korjata Firestick jumissa optimoimalla järjestelmän tallennustilaa Issue Jos omistat Amazon Firestickin, olet ehkä törmännyt ongelmaan, jossa …

Lue artikkeliTop 7 mittanauhasovellusta Androidille vuonna 2023: Mittaussovellukset: Kattava katsaus parhaisiin mittaussovelluksiin. Jos etsit luotettavaa ja …

Lue artikkeliInternet explorer windows 11:ssä. Windows 11 on Microsoftin uusi käyttöjärjestelmä, joka sisältää monia päivitettyjä ominaisuuksia ja työkaluja. Yksi …

Lue artikkeliMiten tehdä joku Admin on Discord PC & Mobile | Uusi vuonna 2023 Discord on pelaajien suosittu viestintäalusta, jonka avulla he voivat keskustella, …

Lue artikkeliMicrosoft saattaa julkistaa pilvipohjaisen virtuaalisen työpöytätietokonepalvelun ensi viikolla Microsoft valmistautuu julkistamaan uuden …

Lue artikkeli