Iphone 14 o iphone 13: compara modelos y elige el mejor

Iphone 14 vs iphone 13: ¿cuál te conviene más? Cada año Apple complace a sus fans con nuevos modelos de iPhone, y cada vez surge la pregunta: ¿merece …

Leer el artículo

En el mundo de la informática, el hacking es una parte esencial de la vida de cualquier usuario. Tanto si eres un experto como un simple usuario, conocer los secretos y técnicas básicas del hacking puede ser útil e incluso necesario. En este artículo, te presentamos las 10 mejores técnicas de hacking que debes conocer y aprender.

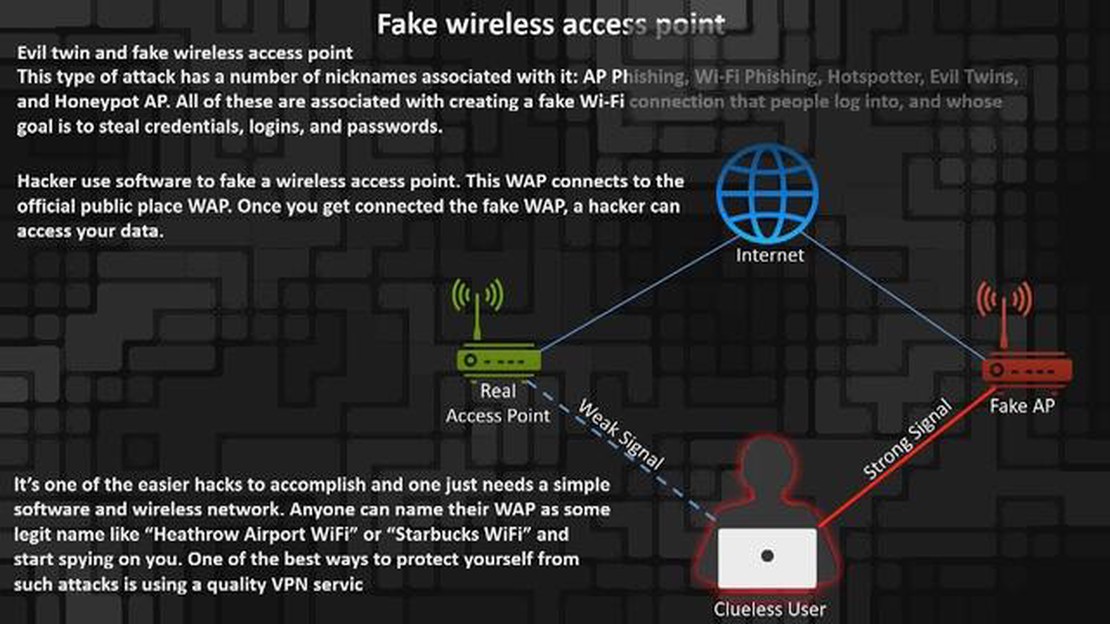

Uno de los métodos de hacking más comunes es la interceptación del tráfico de red. Utilizando programas y dispositivos especiales, un atacante puede acceder a tus datos personales, contraseñas e información sensible. Asegurarte de que tu conexión es segura y utilizar el cifrado de datos puede ayudarte a protegerte de este tipo de ataques.

Los virus y programas espía son otro método de pirateo muy popular que puede causarte daños irreparables. El malware puede lanzarse a través de correos electrónicos de phishing, sitios web falsos o incluso ventanas emergentes comunes. Sin embargo, un software antivirus correctamente configurado, actualizaciones regulares del sistema operativo y precaución al utilizar recursos en línea pueden ayudar a protegerte de este tipo de ataques.

La ingeniería social es una hábil técnica de piratería informática en la que los atacantes manipulan a las personas para obtener acceso a su información personal. Esto puede hacerse mediante engaños, amenazas o utilizando una petición de ayuda. Es importante tener cuidado de no compartir tu información personal con extraños o solicitudes sospechosas.

La complejidad de las contraseñas es también uno de los aspectos más importantes de la seguridad. Muchos usuarios utilizan contraseñas débiles que son fáciles de descifrar. Para proteger sus cuentas, se recomienda utilizar contraseñas compuestas por una variedad de caracteres, números y letras, y configurar la autenticación de dos factores siempre que sea posible.

El phishing es una técnica de piratería informática en la que un atacante se hace pasar por una persona u organización de confianza para obtener información confidencial, como una contraseña o el número de una tarjeta de crédito. Es importante tener cuidado de no responder a correos electrónicos o mensajes sospechosos y de no dar sus datos personales a desconocidos u organizaciones.

Estas son sólo algunas de las mejores técnicas de pirateo informático que debe conocer para protegerse y proteger sus datos en Internet. Recuerde que la seguridad está en sus manos y que las precauciones adecuadas pueden hacer que su vida en Internet sea mucho más segura.

El pirateo informático es un grave problema de seguridad de la información, y saber cómo defenderse de él es una habilidad importante para cualquier usuario. Pero para ser eficaz, es necesario conocer los secretos y las técnicas de los métodos de pirateo más comunes.

Ingeniería social: Este método consiste en manipular la psicología de las personas para acceder a información sensible. Los hackers pueden utilizar técnicas de manipulación, engaño e infiltración de confianza para lograr sus objetivos.

Es importante recordar que estas técnicas pueden utilizarse tanto con fines delictivos como para mejorar la seguridad de los sistemas de información. Por lo tanto, conocerlas es útil para asegurar su infraestructura y proteger su información personal.

El phishing es una de las formas más comunes que tienen los piratas informáticos de acceder a la cuenta en línea de otra persona. Se basa en manipular y engañar a los usuarios para que revelen su información personal, como contraseñas, números de tarjetas de crédito o direcciones de correo electrónico.

Hay muchas formas en las que los atacantes pueden llevar a cabo un ataque de phishing. He aquí algunas de ellas:

Para protegerse de los ataques de phishing, es importante seguir algunas pautas:

Los ataques de phishing son cada vez más sofisticados y complejos, por lo que es importante estar constantemente alerta y ser hábil para reconocer correos electrónicos falsos y sitios web sospechosos. Recuerde que sus datos personales son un activo valioso y que protegerlos debe ser su prioridad.

Uno de los métodos de pirateo más comunes es el uso de contraseñas débiles. A pesar de todas las advertencias, muchos usuarios siguen eligiendo contraseñas sencillas y predecibles, lo que hace que sus cuentas sean las más susceptibles de sufrir ataques.

El principal problema de las contraseñas débiles es que son fáciles de adivinar. Los atacantes pueden utilizar diversos métodos para acceder a las cuentas de otras personas:

Por motivos de seguridad, siempre se recomienda elegir contraseñas que consistan en una combinación de mayúsculas y minúsculas, números y caracteres especiales. También es importante utilizar contraseñas únicas para cada cuenta y no compartirlas con otras personas. Además de una contraseña segura, también puede ser útil la autenticación de dos factores.

Ser pirateado con una contraseña débil puede acarrear graves consecuencias, como la pérdida de datos, el robo de identidad y el acceso a cuentas bancarias. Por lo tanto, siempre hay que tener cuidado y velar por la seguridad de las cuentas en línea.

Los ataques DDoS (Denegación de Servicio Distribuida) son una de las formas más comunes y devastadoras de piratear sitios web y servidores. Este tipo de ataque tiene como objetivo paralizar un sitio web sobrecargando sus recursos. Por regla general, los hackers utilizan botnets -grupos de ordenadores infectados- para generar un gran flujo de tráfico de red y sobrecargar el servidor.

Leer también: 7 Maneras efectivas de arreglar el audio bajo en las llamadas en el Galaxy S10

Los ataques DDoS pueden causar graves daños a una empresa, sobre todo si el sitio es su principal fuente de ingresos. Como resultado de un ataque de este tipo, el sitio puede resultar inaccesible para visitantes y clientes, lo que se traduce en una pérdida de beneficios, una reputación menoscabada y una peor impresión general de la empresa.

Existen varias variedades de ataques DDoS:

Para proteger su sitio de los ataques DDoS, debe tomar una serie de medidas:

Es importante darse cuenta de que los ataques DDoS son un grave problema de seguridad de la información. Pueden provocar graves pérdidas financieras y la pérdida de confianza de los clientes. Por lo tanto, la actualización periódica del software, la supervisión y la aplicación de métodos de defensa modernos forman parte integrante del trabajo de los propietarios de sitios web y de las empresas que desean preservar su reputación en línea y proteger su negocio de posibles ataques.

Wi-Fi es una de las tecnologías de comunicación inalámbrica más populares, que permite conectarse a Internet sin necesidad de cables. Sin embargo, muchas redes Wi-Fi están protegidas por contraseña, lo que impide el acceso a Internet a personas no autorizadas. Pero, ¿y si aún así quieres acceder a Internet sin restricciones a través de una red Wi-Fi segura? En este artículo, vamos a cubrir algunos métodos para hackear una red Wi-Fi.

**1. Uno de los métodos más comunes para descifrar una contraseña Wi-Fi es el ataque de diccionario. Este método utiliza un programa que intenta buscar todas las combinaciones posibles de contraseñas en un diccionario determinado. Si la contraseña se encuentra en el diccionario, el programa consigue descifrarla.

Leer también: Microsoft anuncia un servicio de PC de escritorio virtual basado en la nube para la próxima semana

**2. El ataque de fuerza bruta es un método de descifrado de contraseñas en el que un programa intenta buscar todas las combinaciones posibles de caracteres, desde las más simples a las más complejas. Este método requiere mucho tiempo, pero tiene muchas posibilidades de éxito.

**3. El phishing es un método de fraude en el que un atacante crea una página falsa para conectarse a una red Wi-Fi y pide a la víctima que introduzca su contraseña. Esta contraseña cae entonces en manos del atacante, que puede utilizarla para piratear la red Wi-Fi.

**4. Existen programas diseñados específicamente para descifrar contraseñas de redes Wi-Fi. Utilizan diferentes algoritmos y métodos para acceder a redes seguras y conseguir Internet ilimitado.

5. Descifrar una contraseña mediante la extracción del código PIN de WPS. WPS (Wi-Fi Protected Setup) es un método de configuración de una red Wi-Fi segura que permite a los nuevos dispositivos conectarse a la red sin introducir una contraseña. Un atacante puede intentar extraer el PIN WPS utilizando un software especial para obtener acceso a la red Wi-Fi.

**6. Reaver es un software de descifrado de contraseñas de redes Wi-Fi basado en un ataque de fuerza bruta del código PIN WPS. Envía consultas al router en un intento de adivinar el PIN y obtener acceso a la red Wi-Fi.

**7. Pixie Dust es un método para comprometer redes Wi-Fi explotando vulnerabilidades en PINs WPS integrados. Este método permite a un atacante obtener acceso a una red Wi-Fi si el dispositivo utiliza un PIN vulnerable.

**8. Muchos routers permiten a sus propietarios crear una lista de direcciones Mac que tienen acceso a la red Wi-Fi. Un atacante puede falsificar su dirección Mac con una de las de confianza de la red y obtener acceso sin restricciones a Internet.

**Algunos routers tienen vulnerabilidades que permiten a un atacante ejecutar peticiones de servicio para obtener acceso a una red Wi-Fi. Sin embargo, esto requiere el conocimiento del modelo específico de router y puede ser difícil para los novatos.

**10. La ingeniería social es un método de manipulación de personas para obtener información sensible, incluyendo contraseñas. Un atacante puede tratar de hacerse pasar por un empleado de soporte técnico o ISP y convencer al propietario de una red Wi-Fi para que proporcione su contraseña.

Todos los métodos anteriores de pirateo de una red Wi-Fi son ilegales e infringen la Ley de Protección de Datos Personales. El uso de estos métodos puede acarrear graves consecuencias legales. Utilice estos conocimientos únicamente con fines educativos y con el consentimiento del propietario de la red.

Este artículo presenta los 10 principales métodos de hacking, incluyendo contraseñas de fuerza bruta, explotación de vulnerabilidades de software, phishing, ingeniería social y más.

No hay una respuesta clara a esta pregunta, ya que la eficacia de un método de pirateo puede depender de varios factores, como el nivel de protección del sistema objetivo, la disponibilidad de vulnerabilidades y las habilidades del pirata informático. Sin embargo, el phishing y la ingeniería social suelen considerarse algunos de los métodos de pirateo más exitosos.

Existen muchos programas que pueden utilizarse para descifrar contraseñas, como John the Ripper, Cain & Abel, Hydra y otros. Sin embargo, utilizarlos sin el permiso del propietario del sistema es ilegal y puede acarrear consecuencias legales.

Hay varias formas de proteger su sistema contra la piratería informática. En primer lugar, debes utilizar contraseñas complejas y cambiarlas regularmente. En segundo lugar, debe instalar todas las actualizaciones de software disponibles para cerrar las vulnerabilidades conocidas. También es importante formarse a sí mismo y a sus empleados sobre los aspectos básicos de la seguridad en línea y tener cuidado al abrir enlaces y archivos sospechosos.

Un hackeo puede dar lugar a la filtración de información sensible, como contraseñas, datos personales o información financiera. Los atacantes también pueden acceder a la gestión del sistema y causar daños, hasta el bloqueo completo o la destrucción de los datos. Un sistema pirateado también puede utilizarse para llevar a cabo otras actividades ilegales, como difundir programas maliciosos o cometer ciberfraudes.

Existen muchos métodos de pirateo en el mundo moderno. Uno de los más comunes es el phishing, en el que los atacantes se hacen pasar por organizaciones de confianza y, mediante sobornos o engaños, obtienen acceso a los datos personales de los usuarios. Otro método es el pirateo de contraseñas débiles, en el que los atacantes prueban diferentes combinaciones de contraseñas hasta dar con la correcta. También existen métodos de pirateo basados en las vulnerabilidades de los programas informáticos y los sistemas operativos. Algunos hackers utilizan técnicas de ingeniería social en las que atraen a sus víctimas a sitios web falsos o les envían archivos maliciosos por correo electrónico. En general, existen muchos métodos de pirateo diferentes, y las organizaciones defensivas y los profesionales de la ciberseguridad desarrollan constantemente nuevos métodos para protegerse contra ellos.

Hay una serie de medidas que pueden ayudar a protegerse contra la piratería informática. En primer lugar, debe utilizar contraseñas seguras compuestas por una combinación de letras, números y caracteres especiales. También se recomienda utilizar contraseñas diferentes para los distintos servicios y cambiarlas periódicamente. En segundo lugar, debe tener cuidado al abrir correos electrónicos sospechosos o visitar sitios web poco fiables. Nunca debe facilitar datos personales o de tarjetas bancarias en recursos no verificados. También conviene instalar programas antivirus y actualizarlos periódicamente. Es necesario seguir estrictamente las normas de seguridad al trabajar con ordenadores y no utilizar software no aprobado. Tampoco hay que olvidar las copias de seguridad periódicas para protegerse de posibles pérdidas de información. En general, la defensa contra la piratería informática requiere la cooperación del usuario y el cumplimiento de una serie de medidas de seguridad.

Iphone 14 vs iphone 13: ¿cuál te conviene más? Cada año Apple complace a sus fans con nuevos modelos de iPhone, y cada vez surge la pregunta: ¿merece …

Leer el artículoLos 9 mejores altavoces Bluetooth para gimnasios en casa en 2023 Hacer ejercicio en casa se ha vuelto cada vez más popular, especialmente con los …

Leer el artículoCómo solucionar el error de autenticación Wi-Fi se produjo en el dispositivo Android ¿Está experimentando un error de autenticación Wi-Fi en su …

Leer el artículoCómo resolver Galaxy S23 Auto-Rotate no funciona Si tienes problemas con la función de rotación automática de tu Galaxy S23, no estás solo. Muchos …

Leer el artículoCómo solucionar el error 194 de Google Play Store en dispositivos Samsung Si eres usuario de Android, es posible que te hayas encontrado con varios …

Leer el artículoCómo solucionar el búfer de Twitch en Windows 10 | NUEVO y actualizado en 2023 Twitch es una de las plataformas de streaming más populares para los …

Leer el artículo