Як виправити помилку 'Провідник не відкривається у Windows' - прості рішення

Як виправити помилку, коли провідник не відкривається у Windows Якщо у вас виникли проблеми з тим, що ваш Провідник не відкривається у Windows, не …

Читати статтю

У світі інформаційних технологій злом - це невід’ємна частина життя кожного користувача. Незалежно від того, чи є ви досвідченим фахівцем або простим користувачем, знання основних секретів і технік злому може бути корисним і навіть необхідним. У цій статті ми представляємо вам 10 найкращих методів злому, які ви маєте знати і засвоїти.

Один із найпоширеніших методів злому - перехоплення мережевого трафіку. За допомогою спеціальних програм і пристроїв зловмисник може отримати доступ до ваших особистих даних, паролів і конфіденційної інформації. Переконлива заява про безпеку з’єднання та використання шифрування даних можуть допомогти вам захиститися від такого роду атак.

Віруси та шпигунське ПЗ - це ще один популярний метод злому, який може завдати вам непоправної шкоди. Шкідливі програми можуть бути запущені через фішингові листи, підроблені веб-сайти або навіть звичайні спливаючі вікна. Однак, правильне налаштування антивірусного програмного забезпечення, регулярне оновлення операційної системи та обережність під час користування інтернет-ресурсами допоможуть захистити вас від цього виду атак.

Соціальна інженерія - це вправний метод злому, в якому зловмисники маніпулюють людьми для отримання доступу до їхньої особистої інформації. Це може бути зроблено шляхом обману, погроз або використання запиту на допомогу. Важливо бути обережним і не ділитися своїми особистими даними з незнайомцями або підозрілими запитами.

Складність паролів є також одним із найважливіших аспектів безпеки. Багато користувачів використовують слабкі паролі, які легко піддаються злому. Щоб захистити свої облікові записи, рекомендується використовувати паролі, що складаються з різноманітних символів, цифр і літер, а також встановити двофакторну аутентифікацію, де це можливо.

Фішинг - це метод злому, за якого зловмисник видає себе за довірену особу або організацію з метою отримання конфіденційної інформації, такої як пароль або номер кредитної картки. Важливо бути обережним і не відповідати на підозрілі електронні листи або повідомлення та не надавати свої особисті дані незнайомим людям або організаціям.

Це тільки деякі з найкращих методів злому, про які ви маєте знати, щоб захистити себе і свої дані в Інтернеті. Запам’ятайте, що безпека перебуває у ваших руках, і правильні запобіжні заходи можуть зробити ваше життя в онлайні набагато безпечнішим і спокійнішим.

Злам є серйозною проблемою у сфері інформаційної безпеки, і вміння захищатися від нього є важливою навичкою для кожного користувача. Але щоб діяти ефективно, необхідно знати секрети та техніки найпоширеніших методів злому.

** Соціальна інженерія: Цей метод включає в себе маніпуляцію психологією людей для отримання доступу до конфіденційної інформації. Хакери можуть використовувати методи маніпуляції, обману і проникнення в довіру для досягнення своїх цілей.

Важливо пам’ятати, що ці методи можуть бути використані як у кримінальних цілях, так і з метою підвищення безпеки інформаційних систем. Тому знання про них корисно для того, щоб убезпечити свою інфраструктуру і захистити свою особисту інформацію.

Фішинг - це один із найпоширеніших способів хакерів отримати доступ до чужого акаунта в Інтернеті. Він заснований на маніпуляції та обмані користувачів, щоб змусити їх розкрити свої особисті дані, такі як паролі, номери кредитних карток або адреси електронної пошти.

Існує безліч способів, якими зловмисники можуть здійснити фішинг-атаку. Ось деякі з них:

Щоб захистити себе від фішинг-атак, важливо дотримуватися деяких рекомендацій:

Фішинг-атаки стають дедалі витонченішими та складнішими, тому важливо постійно бути пильними та володіти навичками розпізнавання підроблених листів і підозрілих веб-сайтів. Пам’ятайте, що ваші особисті дані - цінний актив, і їхній захист має бути вашим пріоритетом.

Одним із найпоширеніших методів злому є використання слабких паролів. Незважаючи на всі попередження, багато користувачів досі обирають прості та передбачувані паролі, роблячи свої акаунти найбільш вразливими до атак.

Основною проблемою слабких паролів є їхня легкість у вгадуванні. Зловмисники можуть використовувати різні методи, щоб отримати доступ до чужих акаунтів:

З метою безпеки, завжди рекомендується вибирати паролі, які складаються з комбінації великих і маленьких літер, цифр і спеціальних символів. Також важливо використовувати унікальні паролі для кожного акаунта і не ділитися ними з іншими людьми. Двофакторна аутентифікація також може бути корисною на додаток до сильного пароля.

Злом за слабким паролем може призвести до серйозних наслідків, таких як втрата даних, крадіжка особистої інформації та доступ до банківських рахунків. Тому слід завжди бути уважним і дбати про безпеку своїх акаунтів в Інтернеті.

DDoS-атаки (від англ. Distributed Denial of Service) - один із найпоширеніших і найзгубніших способів злому сайтів і серверів. Цей тип атаки спрямований на паралізацію роботи сайту шляхом перевантаження його ресурсів. Як правило, хакери використовують ботнети - групи заражених комп’ютерів, щоб згенерувати великий потік мережевого трафіку і перевантажити сервер.

DDoS-атаки можуть завдати серйозної шкоди бізнесу, особливо якщо сайт є основним джерелом доходу компанії. Унаслідок такого нападу сайт може бути недоступним для відвідувачів і клієнтів, що призведе до втрати прибутку, зниження репутації та погіршення загального враження про компанію.

Існує кілька різновидів DDoS-атак:

Читайте також: Як полагодити Galaxy S3, який не вмикається: Посібник з усунення несправностей

Для захисту свого сайту від DDoS-атак необхідно вживати низку заходів:

Читайте також: 6 простих кроків, щоб виправити застряглі вікна в режимі польоту Дізнатися більше

Необхідно розуміти, що DDoS-атаки - це серйозна проблема у сфері інформаційної безпеки. Вони можуть призвести до серйозних фінансових втрат і втрати довіри клієнтів. Тому регулярне оновлення програмного забезпечення, моніторинг і застосування сучасних методів захисту є невід’ємною частиною роботи власників веб-сайтів і компаній, які хочуть зберегти свою онлайн-репутацію і захистити свій бізнес від можливих атак.

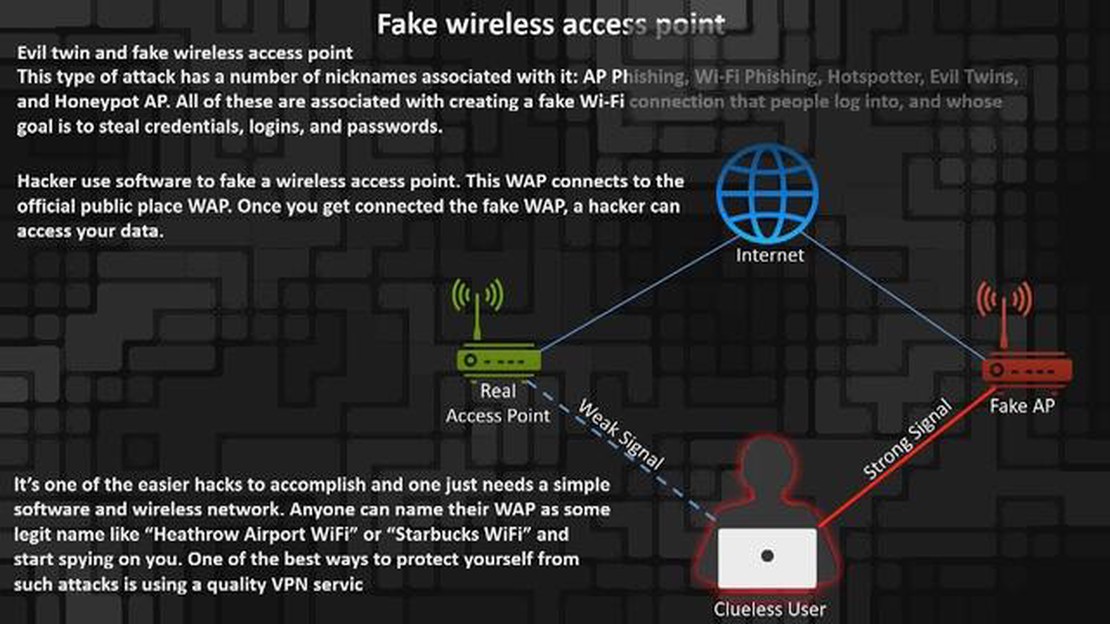

Wi-Fi є однією з найпопулярніших технологій бездротового зв’язку, що дає змогу підключатися до Інтернету без використання дротів. Однак, багато мереж Wi-Fi захищені паролями, що робить їхній доступ до інтернету закритим для сторонніх осіб. Але що якщо ви все ж хочете отримати необмежений доступ до інтернету через захищену Wi-Fi мережу? У цій статті ми розповімо про деякі методи злому Wi-Fi мережі.

**1. Злом пароля за допомогою словникових атак. ** Одним із найпоширеніших методів злому Wi-Fi пароля є словникова атака. У цьому методі використовується програма, яка намагається перебрати всі можливі комбінації паролів із заданого словника. Якщо пароль міститься в словнику, то програма успішно здійснює злом.

2. Злом пароля за допомогою атаки брутфорс. Брутфорс атака є методом злому пароля, за якого програма намагається перебрати всі можливі комбінації символів, починаючи з найпростіших і закінчуючи найскладнішими. Цей метод вимагає багато часу, але має високий шанс на успіх.

3. Злом пароля за допомогою фішингу. Фішинг є методом шахрайства, за якого зловмисник створює підроблену сторінку для входу в Wi-Fi мережу і просить потерпілого ввести свій пароль. Потім цей пароль потрапляє до рук зловмисника, який може використати його для злому Wi-Fi мережі.

4. Злом пароля за допомогою програмного забезпечення. Існують програми, спеціально розроблені для злому паролів Wi-Fi мереж. Вони використовують різні алгоритми та методи для отримання доступу до захищених мереж та отримання необмеженого інтернету.

Злом пароля за допомогою підбору WPS PIN-коду. WPS (Wi-Fi Protected Setup) - це метод налаштування захищеної Wi-Fi мережі, що дає змогу під’єднувати нові пристрої до мережі, не вводячи пароль. Зловмисник може спробувати підібрати WPS PIN-код, використовуючи спеціальні програми, щоб отримати доступ до Wi-Fi мережі.

6. Злом пароля за допомогою атаки за допомогою Reaver. Reaver - це програма для злому паролів Wi-Fi мереж, заснована на брутфорс атаці PIN-коду WPS. Вона відправляє запити до роутера в спробі вгадати PIN-код і отримати доступ до Wi-Fi мережі.

7. Злом пароля за допомогою атаки за допомогою Pixie Dust. Pixie Dust - це метод злому Wi-Fi мереж за допомогою уразливості у вбудованих WPS PIN-кодах. Цей метод дає змогу зловмиснику отримати доступ до Wi-Fi мережі, якщо пристрій використовує вразливий PIN-код.

8. Злом пароля за допомогою атаки за допомогою Mac-фільтрів. Багато роутерів дозволяють власникам створювати список Mac-адрес, які мають доступ до Wi-Fi мережі. Зловмисник може підмінити свою Mac-адресу на одну з довірених у мережі й отримати необмежений доступ до інтернету.

9. злом пароля за допомогою атаки за допомогою виконання службових запитів. Деякі роутери мають уразливості, які дають змогу зловмиснику виконати службові запити, щоб отримати доступ до Wi-Fi мережі. Однак, це вимагає знання особливостей конкретної моделі роутера і може бути складно для новачків.

10. Злом пароля за допомогою соціальної інженерії. Соціальна інженерія - це метод маніпулювання людьми для отримання конфіденційної інформації, включно з паролями. Зловмисник може спробувати видати себе за співробітника технічної підтримки або провайдера Інтернету і переконати власника Wi-Fi мережі надати свій пароль.

Всі перераховані методи злому Wi-Fi мережі є незаконними і порушують закон про захист персональних даних. Використання цих методів може призвести до серйозних юридичних наслідків. Використовуйте ці знання виключно в освітніх цілях і за згодою власника мережі.

У статті представлено 10 найкращих методів злому, серед яких перебір паролів, використання вразливостей програмного забезпечення, фішинг, соціальна інженерія та багато іншого.

Немає однозначної відповіді на це питання, оскільки ефективність методу злому може залежати від різних факторів, таких як рівень захисту цільової системи, доступність вразливостей і навички хакера. Однак, фішинг і соціальна інженерія часто вважаються одними з найуспішніших методів злому.

Існує багато програм, які можуть бути використані для злому паролів, включаючи John the Ripper, Cain & Abel, Hydra та інші. Однак, їхнє використання без дозволу власника системи є незаконним і може призвести до правових наслідків.

Існує кілька способів захистити свою систему від злому. По-перше, слід використовувати складні паролі та регулярно їх змінювати. По-друге, необхідно встановлювати всі доступні оновлення програмного забезпечення, щоб закрити відомі вразливості. Також важливо навчати себе і своїх співробітників основам безпеки в мережі і бути обережними при відкритті підозрілих посилань і файлів.

У результаті злому може статися витік конфіденційної інформації, такої як паролі, особисті дані або фінансові відомості. Також зловмисники можуть отримати доступ до управління системою і завдати шкоди, аж до повного блокування або знищення даних. Зламана система може бути також використана для проведення інших протиправних дій, як-от поширення шкідливих програм або вчинення кібершахрайства.

У сучасному світі існує безліч методів злому. Одним із найпоширеніших є фішинг, під час якого зловмисники маскуються під надійні організації та, шляхом підкупу або обману, отримують доступ до особистих даних користувачів. Ще одним методом є злом через слабкі паролі, коли зловмисники перебирають різні комбінації паролів до того моменту, поки не знайдуть правильний. Існують також методи злому, засновані на вразливостях у програмному забезпеченні та операційних системах. Деякі хакери використовують методи соціальної інженерії, за яких вони заманюють жертву на підроблені сайти або надсилають шкідливі файли через електронну пошту. Загалом, існує безліч різних методів злому, і дефенсивні організації та фахівці в галузі кібербезпеки постійно розробляють нові методи захисту від них.

Існує низка заходів, які можуть допомогти захиститися від злому. По-перше, необхідно використовувати надійні паролі, що складаються з комбінації букв, цифр і спеціальних символів. Рекомендується також використовувати різні паролі для різних сервісів і періодично змінювати їх. По-друге, слід бути обережним при відкритті підозрілих листів або відвідуванні ненадійних сайтів. Ніколи не слід надавати особисті дані або дані банківської картки на неперевірених ресурсах. Також варто встановити антивірусне програмне забезпечення і регулярно оновлювати його. Необхідно суворо дотримуватися правил безпеки під час роботи з комп’ютером і не використовувати непідтверджене програмне забезпечення. Не варто також забувати про регулярне резервне копіювання даних для захисту від можливої втрати інформації. Загалом, захист від злому вимагає взаємодії з боку користувача і дотримання низки заходів безпеки.

Як виправити помилку, коли провідник не відкривається у Windows Якщо у вас виникли проблеми з тим, що ваш Провідник не відкривається у Windows, не …

Читати статтю10 найкращих альтернатив CCleaner у 2023 році У сучасну цифрову епоху дуже важливо, щоб наші комп’ютери та смартфони працювали безперебійно. Одним з …

Читати статтю5 порад, які допоможуть вам оцінити сайт онлайн-казино Гра в онлайн-казино стала популярною розвагою для багатьох людей. Однак, існує ризик зіткнутися …

Читати статтю15 вразливих сайтів, які можна легально зламати (сайти для злому) У світі інформаційної безпеки проводити практику та тестування на реальних сайтах …

Читати статтюЯк виправити помилку, коли не відображається клавіатура Android Якщо у вас виникли проблеми з тим, що клавіатура Android не відображається, коли вона …

Читати статтюЯк зробити скидання налаштувань Samsung Galaxy M51 Samsung Galaxy M51 - це потужний смартфон з низкою розширених функцій. Однак бувають випадки, коли …

Читати статтю