iPhone Fotoğraf Yüklenemiyor Hatası Nasıl Giderilir ve Çözülür

iPhone Fotoğraf Yüklenemiyor Hatası Nasıl Giderilir Eğer bir iPhone sahibiyseniz, fotoğraf yükleyememe gibi sinir bozucu bir sorunla karşılaşmış …

Makaleyi Okuyun

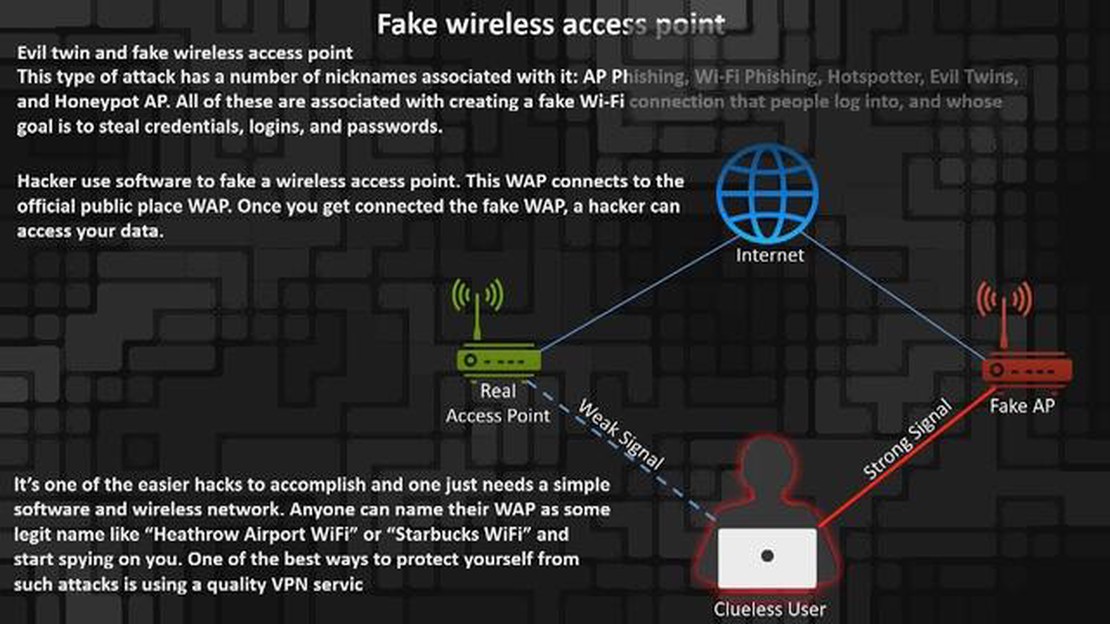

Bilgi teknolojisi dünyasında, bilgisayar korsanlığı her kullanıcının hayatının önemli bir parçasıdır. İster deneyimli bir uzman ister basit bir kullanıcı olun, bilgisayar korsanlığının temel sırlarını ve tekniklerini bilmek faydalı ve hatta gerekli olabilir. Bu yazıda size bilmeniz ve öğrenmeniz gereken en iyi 10 bilgisayar korsanlığı tekniğini sunuyoruz.

En yaygın bilgisayar korsanlığı yöntemlerinden biri ağ trafiğine müdahale etmektir. Bir saldırgan özel programlar ve cihazlar kullanarak kişisel verilerinize, şifrelerinize ve hassas bilgilerinize erişebilir. Bağlantınızın güvenli olduğundan emin olmak ve veri şifreleme kullanmak kendinizi bu tür saldırılardan korumanıza yardımcı olabilir.

Virüsler ve casus yazılımlar, size onarılamaz zararlar verebilecek bir diğer popüler bilgisayar korsanlığı yöntemidir. Kötü amaçlı yazılımlar kimlik avı e-postaları, sahte web siteleri ve hatta sıradan açılır pencereler aracılığıyla başlatılabilir. Ancak, düzgün yapılandırılmış antivirüs yazılımı, düzenli işletim sistemi güncellemeleri ve çevrimiçi kaynakları kullanırken dikkatli olmak sizi bu tür saldırılardan korumaya yardımcı olabilir.

Sosyal mühendislik, saldırganların kişisel bilgilerine erişmek için insanları manipüle ettiği ustaca bir bilgisayar korsanlığı tekniğidir. Bu, aldatma, tehdit veya yardım talebi yoluyla yapılabilir. Kişisel bilgilerinizi yabancılarla veya şüpheli taleplerle paylaşmamaya dikkat etmeniz önemlidir.

Parola karmaşıklığı da güvenliğin en önemli unsurlarından biridir. Birçok kullanıcı kırılması kolay zayıf parolalar kullanır. Hesaplarınızı korumak için çeşitli karakterler, sayılar ve harflerden oluşan parolalar kullanmanız ve mümkünse iki faktörlü kimlik doğrulama ayarlamanız önerilir.

Oltalama, bir saldırganın şifre veya kredi kartı numarası gibi hassas bilgileri elde etmek için güvenilir bir kişi veya kuruluşun kimliğine büründüğü bir bilgisayar korsanlığı tekniğidir. Şüpheli e-postalara veya mesajlara yanıt vermemeye ve kişisel bilgilerinizi yabancılara veya kuruluşlara vermemeye dikkat etmeniz önemlidir.

Bunlar, kendinizi ve verilerinizi çevrimiçi ortamda korumak için bilmeniz gereken en iyi bilgisayar korsanlığı tekniklerinden sadece bazılarıdır. Unutmayın, güvenlik sizin elinizde ve doğru önlemler çevrimiçi hayatınızı çok daha güvenli ve emniyetli hale getirebilir.

Bilgisayar korsanlığı bilgi güvenliğinde ciddi bir sorundur ve buna karşı nasıl savunma yapılacağını bilmek her kullanıcı için önemli bir beceridir. Ancak etkili olabilmek için en yaygın bilgisayar korsanlığı yöntemlerinin sırlarını ve tekniklerini bilmeniz gerekir.

Bu tekniklerin hem suç amaçlı hem de bilgi sistemlerinin güvenliğini artırmak için kullanılabileceğini unutmamak önemlidir. Bu nedenle, altyapınızı güvence altına almak ve kişisel bilgilerinizi korumak için bu teknikler hakkında bilgi sahibi olmanız faydalı olacaktır.

Kimlik avı, bilgisayar korsanlarının bir başkasının çevrimiçi hesabına erişim elde etmesinin en yaygın yollarından biridir. Kullanıcıların şifreleri, kredi kartı numaraları veya e-posta adresleri gibi kişisel bilgilerini ifşa etmeleri için manipüle edilmesine ve kandırılmasına dayanır.

Saldırganların oltalama saldırısı gerçekleştirebilmelerinin birçok yolu vardır. İşte bunlardan bazıları:

Kendinizi oltalama saldırılarından korumak için bazı yönergeleri takip etmeniz önemlidir:

Kimlik avı saldırıları giderek daha sofistike ve karmaşık hale gelmektedir, bu nedenle sahte e-postaları ve şüpheli web sitelerini tanıma konusunda sürekli uyanık ve becerikli olmak önemlidir. Kişisel verilerinizin değerli bir varlık olduğunu ve onları korumanın önceliğiniz olması gerektiğini unutmayın.

En yaygın bilgisayar korsanlığı yöntemlerinden biri zayıf parolaların kullanılmasıdır. Tüm uyarılara rağmen, birçok kullanıcı hala basit ve tahmin edilebilir şifreler seçerek hesaplarını saldırıya en açık hale getiriyor.

Zayıf şifrelerle ilgili temel sorun, tahmin edilmelerinin kolay olmasıdır. Saldırganlar başkalarının hesaplarına erişmek için çeşitli yöntemler kullanabilir:

Güvenlik amacıyla, her zaman büyük ve küçük harflerin, rakamların ve özel karakterlerin birleşiminden oluşan parolalar seçilmesi önerilir. Her hesap için benzersiz parolalar kullanmak ve bunları başkalarıyla paylaşmamak da önemlidir. Güçlü bir parolaya ek olarak iki faktörlü kimlik doğrulama da faydalı olabilir.

Zayıf bir parola ile saldırıya uğramak veri kaybı, kimlik hırsızlığı ve banka hesaplarına erişim gibi ciddi sonuçlara yol açabilir. Bu nedenle her zaman dikkatli olmalı ve çevrimiçi hesaplarınızın güvenliğine özen göstermelisiniz.

DDoS saldırıları (Distributed Denial of Service) web sitelerini ve sunucuları hacklemenin en yaygın ve yıkıcı yollarından biridir. Bu saldırı türü, bir web sitesinin kaynaklarını aşırı yükleyerek felç etmeyi amaçlamaktadır. Kural olarak, bilgisayar korsanları büyük bir ağ trafiği akışı oluşturmak ve sunucuyu aşırı yüklemek için botnet’leri (virüslü bilgisayar grupları) kullanır.

DDoS saldırıları, özellikle de site şirketin ana gelir kaynağı ise, bir işletmeye ciddi zarar verebilir. Böyle bir saldırı sonucunda site ziyaretçiler ve müşteriler tarafından erişilemez hale gelebilir, bu da kar kaybına, itibarın azalmasına ve şirket hakkında daha kötü bir genel izlenim oluşmasına neden olabilir.

DDoS saldırılarının birkaç çeşidi vardır:

Ayrıca Okuyun: Vulkan Vegas casino hakkında bilgiler: inceleme, bonuslar, oyunlar

Sitenizi DDoS saldırılarından korumak için bir dizi önlem almalısınız:

DDoS saldırılarının ciddi bir bilgi güvenliği sorunu olduğunun farkına varmak önemlidir. Ciddi mali kayıplara ve müşteri güveni kaybına yol açabilirler. Bu nedenle, düzenli yazılım güncellemeleri, izleme ve modern savunma yöntemlerinin uygulanması, çevrimiçi itibarlarını korumak ve işlerini olası saldırılardan korumak isteyen web sitesi sahiplerinin ve şirketlerin çalışmalarının ayrılmaz bir parçasıdır.

Ayrıca Okuyun: AppValley nedir ve iOS'a nasıl yüklenir - ayrıntılı talimatlar

Wi-Fi, kablo kullanmadan internete bağlanmanızı sağlayan en popüler kablosuz iletişim teknolojilerinden biridir. Bununla birlikte, birçok Wi-Fi ağı şifre korumalıdır, bu da internete erişimlerini yetkisiz kişiler için sınırsız hale getirir. Peki ya hala güvenli bir Wi-Fi ağı üzerinden internete sınırsız erişim istiyorsanız? Bu makalede, bir Wi-Fi ağını hacklemek için bazı yöntemleri ele alacağız.

1. Sözlük saldırısı kullanarak şifre kırma Wi-Fi şifresi kırmanın en yaygın yöntemlerinden biri sözlük saldırısıdır. Bu yöntem, belirli bir sözlükten tüm olası parola kombinasyonlarını aramaya çalışan bir program kullanır. Parola sözlükte bulunursa, program parolayı kırmada başarılı olur.

2. Bruteforce saldırısı kullanarak parola kırma. Bruteforce saldırısı, bir programın en basitinden en karmaşığına kadar tüm olası karakter kombinasyonlarını aramaya çalıştığı bir parola kırma yöntemidir. Bu yöntem zaman alıcıdır ancak başarı şansı yüksektir.

**3. Oltalama, bir saldırganın bir Wi-Fi ağına giriş yapmak için sahte bir sayfa oluşturduğu ve kurbandan şifresini girmesini istediği bir dolandırıcılık yöntemidir. Bu şifre daha sonra saldırganın eline geçer ve saldırgan bu şifreyi kullanarak Wi-Fi ağını hackleyebilir.

4. Yazılım kullanarak şifre kırma. Wi-Fi ağ şifrelerini kırmak için özel olarak tasarlanmış programlar vardır. Güvenli ağlara erişim sağlamak ve sınırsız internet elde etmek için farklı algoritmalar ve yöntemler kullanırlar.

5. WPS PIN kodu madenciliği kullanarak şifre kırma. WPS (Wi-Fi Korumalı Kurulum), yeni cihazların bir şifre girmeden ağa bağlanmasına izin veren güvenli bir Wi-Fi ağı kurma yöntemidir. Bir saldırgan, Wi-Fi ağına erişim sağlamak için özel bir yazılım kullanarak WPS PIN kodunu bulmaya çalışabilir.

6. Reaver saldırısını kullanarak şifre kırma. Reaver, WPS PIN kodunun kaba kuvvet saldırısına dayanan bir Wi-Fi ağ şifresi kırma yazılımıdır. PIN kodunu tahmin etmek ve Wi-Fi ağına erişim sağlamak için yönlendiriciye sorgular gönderir.

7. Pixie Dust saldırısını kullanarak şifre kırma Pixie Dust, gömülü WPS PIN’lerindeki güvenlik açıklarından yararlanarak Wi-Fi ağlarını tehlikeye atma yöntemidir. Bu yöntem, cihaz savunmasız bir PIN kullanıyorsa saldırganın bir Wi-Fi ağına erişim kazanmasına olanak tanır.

**8. Mac filtresi saldırısı kullanarak şifre kırma.**Birçok yönlendirici, sahiplerinin Wi-Fi ağına erişimi olan Mac adreslerinin bir listesini oluşturmasına izin verir. Bir saldırgan, Mac adresini ağdaki güvenilir adreslerden biriyle değiştirebilir ve internete sınırsız erişim sağlayabilir.

**9. Hizmet isteği saldırısı kullanarak parola kırma ** Bazı yönlendiricilerde, bir saldırganın Wi-Fi ağına erişim sağlamak için hizmet istekleri yürütmesine olanak tanıyan güvenlik açıkları vardır. Ancak bu, belirli yönlendirici modeli hakkında bilgi sahibi olmayı gerektirir ve acemiler için zor olabilir.

10. Sosyal mühendislik kullanarak şifre kırma. Sosyal mühendislik, şifreler de dahil olmak üzere hassas bilgileri elde etmek için insanları manipüle etme yöntemidir. Bir saldırgan, bir teknik destek çalışanını veya İSS’yi taklit etmeye ve bir Wi-Fi ağının sahibini şifresini vermeye ikna etmeye çalışabilir.

Bir Wi-Fi ağına girmeye yönelik yukarıdaki yöntemlerin tümü yasa dışıdır ve Kişisel Verilerin Korunması Yasasını ihlal eder. Bu yöntemlerin kullanılması ciddi yasal sonuçlara yol açabilir. Bu bilgiyi yalnızca eğitim amaçlı ve ağ sahibinin izniyle kullanın.

Bu makale, kaba kuvvet şifreleri, yazılım açıklarından yararlanma, kimlik avı, sosyal mühendislik ve daha fazlası dahil olmak üzere en iyi 10 bilgisayar korsanlığı yöntemini sunar.

Bir bilgisayar korsanlığı yönteminin etkinliği, hedef sistemin koruma düzeyi, güvenlik açıklarının mevcudiyeti ve bilgisayar korsanının becerileri gibi çeşitli faktörlere bağlı olabileceğinden, bu sorunun net bir cevabı yoktur. Bununla birlikte, kimlik avı ve sosyal mühendislik genellikle en başarılı bilgisayar korsanlığı yöntemlerinden bazıları olarak kabul edilir.

John the Ripper, Cain & Abel, Hydra ve diğerleri de dahil olmak üzere şifreleri kırmak için kullanılabilecek birçok program vardır. Ancak, sistem sahibinin izni olmadan bunları kullanmak yasa dışıdır ve yasal sonuçlara yol açabilir.

Sisteminizi bilgisayar korsanlığına karşı korumanın birkaç yolu vardır. İlk olarak, karmaşık parolalar kullanmalı ve bunları düzenli olarak değiştirmelisiniz. İkinci olarak, bilinen güvenlik açıklarını kapatmak için mevcut tüm yazılım güncellemelerini yüklemelisiniz. Kendinizi ve çalışanlarınızı çevrimiçi güvenliğin temelleri konusunda eğitmeniz ve şüpheli bağlantıları ve dosyaları açarken dikkatli olmanız da önemlidir.

Bir saldırı, parolalar, kişisel veriler veya finansal bilgiler gibi hassas bilgilerin sızmasına neden olabilir. Saldırganlar ayrıca sistem yönetimine erişim sağlayabilir ve verilerin tamamen kilitlenmesi veya imha edilmesine kadar varan hasara neden olabilir. Hacklenmiş bir sistem, kötü amaçlı yazılım yaymak veya siber dolandırıcılık yapmak gibi diğer yasadışı faaliyetleri yürütmek için de kullanılabilir.

Modern dünyada birçok bilgisayar korsanlığı yöntemi vardır. En yaygın olanlarından biri, saldırganların güvenilir kuruluşlar gibi davranıp rüşvet veya aldatma yoluyla kullanıcıların kişisel verilerine erişim sağladığı oltalama yöntemidir. Diğer bir yöntem ise saldırganların doğru şifreyi bulana kadar farklı şifre kombinasyonlarını denedikleri zayıf şifre korsanlığıdır. Yazılım ve işletim sistemlerindeki açıklara dayalı hack yöntemleri de vardır. Bazı bilgisayar korsanları, kurbanları sahte web sitelerine çektikleri veya e-posta yoluyla kötü amaçlı dosyalar gönderdikleri sosyal mühendislik tekniklerini kullanır. Genel olarak, birçok farklı bilgisayar korsanlığı yöntemi vardır ve savunma kuruluşları ve siber güvenlik uzmanları bunlara karşı korunmak için sürekli olarak yeni yöntemler geliştirmektedir.

Bilgisayar korsanlığına karşı korunmaya yardımcı olabilecek bir dizi önlem vardır. Öncelikle, harf, rakam ve özel karakterlerin birleşiminden oluşan güçlü parolalar kullanmalısınız. Ayrıca farklı hizmetler için farklı parolalar kullanmanız ve bunları periyodik olarak değiştirmeniz önerilir. İkinci olarak, şüpheli e-postaları açarken veya güvenilir olmayan web sitelerini ziyaret ederken dikkatli olmalısınız. Doğrulanmamış kaynaklara asla kişisel bilgilerinizi veya banka kartı bilgilerinizi vermemelisiniz. Ayrıca anti-virüs yazılımı yüklemeye ve düzenli olarak güncellemeye değer. Bilgisayarlarla çalışırken güvenlik kurallarına sıkı sıkıya uymak ve onaylanmamış yazılımları kullanmamak gerekir. Olası bilgi kayıplarına karşı korunmak için düzenli veri yedeklemelerini de unutmamalısınız. Genel olarak, bilgisayar korsanlığına karşı savunma, kullanıcının işbirliğini ve bir dizi güvenlik önlemine uyulmasını gerektirir.

iPhone Fotoğraf Yüklenemiyor Hatası Nasıl Giderilir Eğer bir iPhone sahibiyseniz, fotoğraf yükleyememe gibi sinir bozucu bir sorunla karşılaşmış …

Makaleyi OkuyunWeb geliştirmede dış kaynak kullanımı hakkında bilmeniz gereken her şey. Dış kaynak kullanımı web geliştirme, bir şirketin web geliştirme işinin bir …

Makaleyi OkuyunSorun Giderme Kılavuzu: Ürün Yazılımı Güncellemesinin ardından Google Pixel 7 Ekran Titreşimi Sorununu Çözme Yakın zamanda Google Pixel 7 cihazınızın …

Makaleyi OkuyunOppo F7 Wi-Fi’ye Bağlanmıyor Sorunu Nasıl Çözülür? Oppo F7’nizle Wi-Fi bağlantı sorunları mı yaşıyorsunuz? Endişelenmeyin, yalnız değilsiniz. Birçok …

Makaleyi OkuyunSamsung Galaxy Watch telefonla düzgün senkronize olmuyor Samsung Galaxy Watch’unuzu telefonunuzla senkronize etmekte sorun mu yaşıyorsunuz? …

Makaleyi OkuyunSürekli SIM kart takılı değil diyen bir Samsung Galaxy S9 nasıl düzeltilir (kolay adımlar) Samsung Galaxy S9 sahibiyseniz ve sürekli olarak “SIM Kart …

Makaleyi Okuyun