PC para jogos para principiantes: por onde começar a jogar num PC?

PC para jogos para principiantes: como começar a jogar num PC? Os jogos em computadores pessoais (PC) oferecem uma experiência de jogo envolvente e a …

Ler o artigo

No mundo das tecnologias da informação, a pirataria informática é uma parte essencial da vida de qualquer utilizador. Quer seja um especialista experiente ou um simples utilizador, conhecer os segredos e as técnicas básicas de hacking pode ser útil e até necessário. Neste artigo, apresentamos-lhe as 10 principais técnicas de hacking que deve conhecer e aprender.

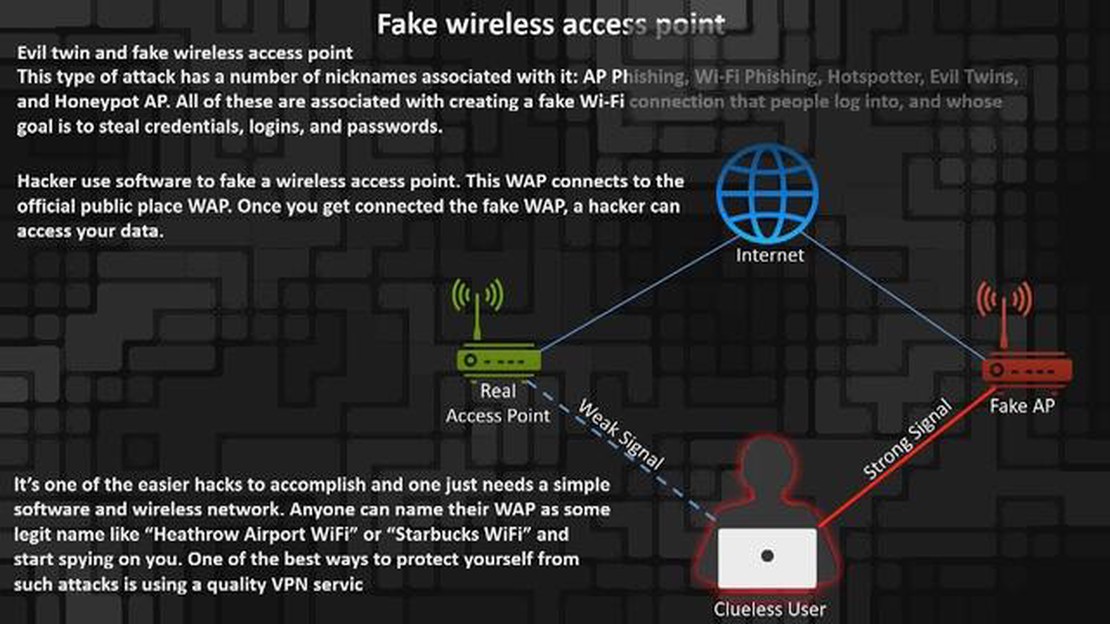

Um dos métodos de pirataria informática mais comuns é a interceção do tráfego de rede. Utilizando programas e dispositivos especiais, um atacante pode ter acesso aos seus dados pessoais, palavras-passe e informações sensíveis. Garantir a segurança da ligação e utilizar a encriptação de dados pode ajudá-lo a proteger-se contra este tipo de ataque.

Os vírus e o spyware são outro método popular de pirataria informática que pode causar-lhe danos irreparáveis. O malware pode ser lançado através de e-mails de phishing, sítios Web falsos ou até mesmo de pop-ups comuns. No entanto, um software antivírus corretamente configurado, actualizações regulares do sistema operativo e cautela na utilização de recursos online podem ajudar a protegê-lo contra este tipo de ataque.

A engenharia social é uma técnica de pirataria habilidosa em que os atacantes manipulam as pessoas para obter acesso às suas informações pessoais. Isto pode ser feito através de engano, ameaças ou pedidos de ajuda. É importante ter cuidado para não partilhar as suas informações pessoais com estranhos ou com pedidos suspeitos.

A complexidade das palavras-passe é também um dos aspectos mais importantes da segurança. Muitos utilizadores utilizam palavras-passe fracas que são fáceis de decifrar. Para proteger as suas contas, recomenda-se a utilização de palavras-passe compostas por uma variedade de caracteres, números e letras, e a configuração da autenticação de dois factores sempre que possível.

O phishing é uma técnica de pirataria informática em que um atacante se faz passar por uma pessoa ou organização de confiança para obter informações sensíveis, como uma palavra-passe ou um número de cartão de crédito. É importante ter cuidado para não responder a e-mails ou mensagens suspeitas e não fornecer os seus dados pessoais a estranhos ou organizações.

Estas são apenas algumas das melhores técnicas de pirataria informática que deve conhecer para se proteger a si e aos seus dados online. Lembre-se, a segurança está nas suas mãos e as precauções correctas podem tornar a sua vida online muito mais segura e protegida.

A pirataria informática é um problema grave na segurança da informação e saber como se defender contra ela é uma competência importante para todos os utilizadores. Mas para ser eficaz, é necessário conhecer os segredos e as técnicas dos métodos de pirataria informática mais comuns.

É importante lembrar que estas técnicas podem ser utilizadas tanto para fins criminosos como para melhorar a segurança dos sistemas de informação. Por conseguinte, conhecê-las é útil para proteger a sua infraestrutura e as suas informações pessoais.

O phishing é uma das formas mais comuns de os hackers obterem acesso à conta online de outra pessoa. Baseia-se em manipular e enganar os utilizadores para que revelem as suas informações pessoais, tais como palavras-passe, números de cartões de crédito ou endereços de correio eletrónico.

Há muitas formas de os atacantes efectuarem um ataque de phishing. Eis algumas delas:

Para se proteger de ataques de phishing, é importante seguir algumas directrizes:

Os ataques de phishing estão a tornar-se cada vez mais sofisticados e complexos, pelo que é importante estar constantemente vigilante e saber reconhecer e-mails falsos e sítios Web suspeitos. Lembre-se, os seus dados pessoais são um bem valioso e a sua proteção deve ser a sua prioridade.

Um dos métodos mais comuns de pirataria informática é a utilização de palavras-passe fracas. Apesar de todos os avisos, muitos utilizadores continuam a escolher palavras-passe simples e previsíveis, tornando as suas contas mais susceptíveis a ataques.

O principal problema das palavras-passe fracas é que são fáceis de adivinhar. Os atacantes podem utilizar uma variedade de métodos para obter acesso às contas de outras pessoas:

Por motivos de segurança, recomenda-se sempre a escolha de palavras-passe que consistam numa combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Também é importante utilizar palavras-passe únicas para cada conta e não as partilhar com outras pessoas. A autenticação de dois factores também pode ser útil para além de uma palavra-passe forte.

Ser pirateado com uma palavra-passe fraca pode ter consequências graves, como a perda de dados, o roubo de identidade e o acesso a contas bancárias. Por conseguinte, deve ter sempre cuidado e zelar pela segurança das suas contas em linha.

Os ataques DDoS (Distributed Denial of Service) são uma das formas mais comuns e devastadoras de invadir sites e servidores. Este tipo de ataque tem como objetivo paralisar um sítio Web, sobrecarregando os seus recursos. Regra geral, os piratas informáticos utilizam botnets - grupos de computadores infectados - para gerar um grande fluxo de tráfego de rede e sobrecarregar o servidor.

Os ataques DDoS podem causar sérios danos a uma empresa, especialmente se o sítio for a principal fonte de receitas da empresa. Como resultado de um ataque deste tipo, o sítio pode ficar inacessível a visitantes e clientes, o que resulta em lucros perdidos, uma reputação diminuída e uma má impressão geral da empresa.

Leia também: Como corrigir o erro 4b538e50 do NBA 2K22 - Novo guia completo em 2023

Existem várias variedades de ataques DDoS:

Para proteger o seu sítio dos ataques DDoS, deve tomar uma série de medidas:

É importante perceber que os ataques DDoS são um problema sério de segurança da informação. Podem conduzir a graves perdas financeiras e à perda de confiança dos clientes. Por conseguinte, as actualizações regulares do software, a monitorização e a aplicação de métodos de defesa modernos são parte integrante do trabalho dos proprietários de sítios Web e das empresas que pretendem preservar a sua reputação online e proteger o seu negócio de possíveis ataques.

O Wi-Fi é uma das tecnologias de comunicação sem fios mais populares, que permite a ligação à Internet sem a utilização de fios. No entanto, muitas redes Wi-Fi estão protegidas por palavra-passe, o que torna o seu acesso à Internet interdito a pessoas não autorizadas. Mas e se ainda quiser aceder à Internet sem restrições através de uma rede Wi-Fi segura? Neste artigo, vamos abordar alguns métodos para piratear uma rede Wi-Fi.

Leia também: Como solucionar problemas e corrigir o Galaxy Note10+ que não detecta o cartão SD: Cartão SD não reconhecido

1. Quebra de palavra-passe através de ataques de dicionário Um dos métodos mais comuns para quebrar uma palavra-passe Wi-Fi é o ataque de dicionário. Este método utiliza um programa que tenta procurar todas as combinações de palavras-passe possíveis a partir de um determinado dicionário. Se a palavra-passe for encontrada no dicionário, o programa consegue decifrá-la.

**2. O ataque de força bruta é um método de decifração de palavras-passe em que um programa tenta procurar todas as combinações possíveis de caracteres, desde as mais simples às mais complexas. Este método consome muito tempo, mas tem grandes hipóteses de sucesso.

**3. O phishing é um método de fraude em que um atacante cria uma página falsa para iniciar sessão numa rede Wi-Fi e pede à vítima que introduza a sua palavra-passe. Esta palavra-passe cai então nas mãos do atacante, que a pode utilizar para invadir a rede Wi-Fi.

4. Quebra de senhas através de software Existem programas especificamente concebidos para quebrar senhas de redes Wi-Fi. Utilizam diferentes algoritmos e métodos para aceder a redes seguras e obter Internet ilimitada.

**5. cracking de uma palavra-passe através da extração do código PIN do WPS ** O WPS (Wi-Fi Protected Setup) é um método de configuração de uma rede Wi-Fi segura que permite que novos dispositivos se liguem à rede sem introduzir uma palavra-passe. Um atacante pode tentar obter o PIN WPS utilizando um software especial para ter acesso à rede Wi-Fi.

6. Quebra de palavra-passe através do ataque Reaver O Reaver é um software de quebra de palavra-passe de redes Wi-Fi baseado num ataque de força bruta ao código PIN WPS. Envia consultas ao router na tentativa de adivinhar o PIN e obter acesso à rede Wi-Fi.

**7. Quebra de senhas usando o ataque Pixie Dust ** Pixie Dust é um método de comprometer redes Wi-Fi explorando vulnerabilidades em PINs WPS embutidos. Este método permite a um atacante obter acesso a uma rede Wi-Fi se o dispositivo utilizar um PIN vulnerável.

8. Quebra de palavra-passe através de um ataque de filtro Mac. Muitos routers permitem que os proprietários criem uma lista de endereços Mac que têm acesso à rede Wi-Fi. Um atacante pode falsificar o seu endereço Mac com um dos endereços de confiança na rede e obter acesso ilimitado à Internet.

**Alguns routers têm vulnerabilidades que permitem a um atacante executar pedidos de serviço para obter acesso a uma rede Wi-Fi. No entanto, isto requer conhecimento do modelo específico do router e pode ser difícil para os principiantes.

10. Cracking de palavras-passe utilizando engenharia social A engenharia social é um método de manipulação de pessoas para obter informações sensíveis, incluindo palavras-passe. Um atacante pode tentar fazer-se passar por um funcionário do apoio técnico ou do ISP e convencer o proprietário de uma rede Wi-Fi a fornecer a sua palavra-passe.

Todos os métodos acima referidos para invadir uma rede Wi-Fi são ilegais e violam a Lei de Proteção de Dados Pessoais. A utilização destes métodos pode ter consequências legais graves. Utilizar este conhecimento apenas para fins educativos e com o consentimento do proprietário da rede.

Este artigo apresenta os 10 principais métodos de hacking, incluindo senhas de força bruta, exploração de vulnerabilidades de software, phishing, engenharia social e muito mais.

Não existe uma resposta clara a esta pergunta, uma vez que a eficácia de um método de pirataria informática pode depender de vários factores, tais como o nível de proteção do sistema alvo, a disponibilidade de vulnerabilidades e as competências do hacker. No entanto, o phishing e a engenharia social são frequentemente considerados alguns dos métodos de hacking mais bem-sucedidos.

Existem muitos programas que podem ser usados para decifrar senhas, incluindo John the Ripper, Cain & Abel, Hydra e outros. No entanto, usá-los sem a permissão do proprietário do sistema é ilegal e pode levar a consequências legais.

Existem várias formas de proteger o seu sistema contra pirataria informática. Em primeiro lugar, deve utilizar palavras-passe complexas e alterá-las regularmente. Em segundo lugar, deve instalar todas as actualizações de software disponíveis para eliminar as vulnerabilidades conhecidas. Também é importante informar-se a si próprio e aos seus funcionários sobre as noções básicas de segurança online e ter cuidado ao abrir ligações e ficheiros suspeitos.

Uma pirataria informática pode resultar na fuga de informações sensíveis, tais como palavras-passe, dados pessoais ou informações financeiras. Os atacantes também podem obter acesso à gestão do sistema e causar danos, incluindo o bloqueio total ou a destruição de dados. Um sistema pirateado também pode ser utilizado para realizar outras actividades ilegais, como espalhar malware ou cometer fraudes cibernéticas.

Existem muitos métodos de pirataria informática no mundo moderno. Um dos mais comuns é o phishing, em que os atacantes se fazem passar por organizações de confiança e, através de suborno ou engano, obtêm acesso aos dados pessoais dos utilizadores. Outro método é a pirataria de palavras-passe fracas, em que os atacantes tentam diferentes combinações de palavras-passe até encontrarem a correcta. Existem também métodos de pirataria informática baseados em vulnerabilidades do software e dos sistemas operativos. Alguns piratas informáticos utilizam técnicas de engenharia social em que atraem as vítimas para sítios Web falsos ou enviam ficheiros maliciosos por correio eletrónico. Em geral, existem muitos métodos de pirataria informática diferentes e as organizações de defesa e os profissionais de cibersegurança estão constantemente a desenvolver novos métodos para se protegerem contra eles.

Há uma série de medidas que podem ajudar a proteger-se contra a pirataria informática. Em primeiro lugar, deve utilizar palavras-passe fortes, compostas por uma combinação de letras, números e caracteres especiais. Recomenda-se também que utilize palavras-passe diferentes para serviços diferentes e que as altere periodicamente. Em segundo lugar, deve ter cuidado ao abrir mensagens de correio eletrónico suspeitas ou ao visitar sítios Web não fiáveis. Nunca se deve fornecer dados pessoais ou de cartões bancários em recursos não verificados. Também vale a pena instalar software antivírus e actualizá-lo regularmente. É necessário seguir rigorosamente as regras de segurança quando se trabalha com computadores e não utilizar software não aprovado. Também não deve esquecer as cópias de segurança regulares dos dados para se proteger contra possíveis perdas de informação. Em geral, a defesa contra a pirataria informática exige a cooperação do utilizador e a adesão a uma série de medidas de segurança.

PC para jogos para principiantes: como começar a jogar num PC? Os jogos em computadores pessoais (PC) oferecem uma experiência de jogo envolvente e a …

Ler o artigoAs 10 melhores aplicações para aluguer de automóveis na Índia. Alugar um carro tornou-se uma forma popular de viajar para muitos viajantes na Índia. É …

Ler o artigo7 melhores telemóveis para a Boost Mobile em 2023 Está à procura de um novo telemóvel? Quer seja um cliente Boost Mobile de longa data ou um novo …

Ler o artigoComo ligar e desligar o Samsung Galaxy S10e O processo de ligar e desligar um Samsung Galaxy S10e pode ser uma tarefa simples, mas pode variar …

Ler o artigoComo corrigir o problema do Galaxy Watch 4 que não liga Se está a ter problemas com o seu Samsung Galaxy Watch 4 que não liga, não está sozinho. Esse …

Ler o artigoComo ver as minhas palavras-passe guardadas no Google O Google oferece uma funcionalidade conveniente que permite aos utilizadores guardar as suas …

Ler o artigo