Jak naprawić przerażający błąd 'geforce experience something went wrong bug'?

Jak naprawić przerażający błąd geforce experience: coś poszło nie tak. Jednym z najczęstszych i najbardziej irytujących błędów, z jakimi borykają się …

Przeczytaj artykuł

W świecie technologii informatycznych hakowanie jest istotną częścią życia każdego użytkownika. Niezależnie od tego, czy jesteś doświadczonym ekspertem, czy zwykłym użytkownikiem, znajomość podstawowych tajników i technik hakowania może być przydatna, a nawet niezbędna. W tym artykule przedstawiamy 10 najlepszych technik hakerskich, które powinieneś znać i których powinieneś się nauczyć.

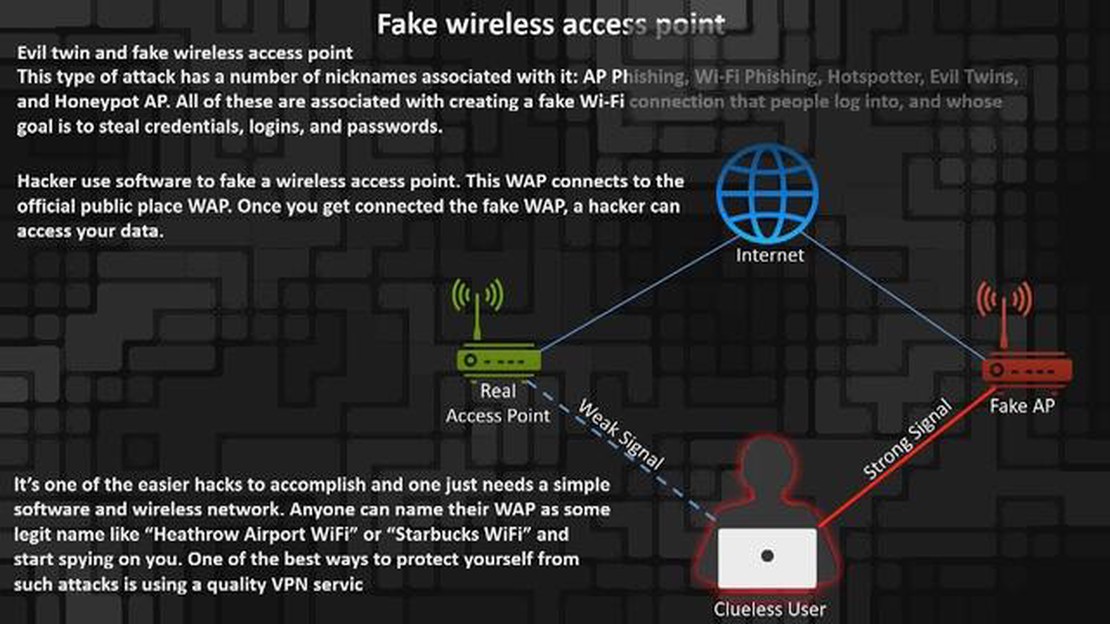

Jedną z najpopularniejszych metod hakerskich jest przechwytywanie ruchu sieciowego. Korzystając ze specjalnych programów i urządzeń, atakujący może uzyskać dostęp do danych osobowych, haseł i poufnych informacji. Upewnienie się, że połączenie jest bezpieczne i korzystanie z szyfrowania danych może pomóc w ochronie przed tego typu atakami.

Wirusy i oprogramowanie szpiegujące to kolejna popularna metoda hakowania, która może wyrządzić nieodwracalne szkody. Złośliwe oprogramowanie może być uruchamiane za pośrednictwem wiadomości phishingowych, fałszywych stron internetowych, a nawet zwykłych wyskakujących okienek. Jednak prawidłowo skonfigurowane oprogramowanie antywirusowe, regularne aktualizacje systemu operacyjnego i ostrożność podczas korzystania z zasobów internetowych mogą pomóc w ochronie przed tego typu atakami.

Inżynieria społeczna to zręczna technika hakerska, w której atakujący manipulują ludźmi, aby uzyskać dostęp do ich danych osobowych. Można to zrobić za pomocą podstępu, gróźb lub prośby o pomoc. Ważne jest, aby uważać, aby nie udostępniać swoich danych osobowych nieznajomym lub podejrzanym osobom.

Złożoność hasła jest również jednym z najważniejszych aspektów bezpieczeństwa. Wielu użytkowników używa słabych haseł, które są łatwe do złamania. Aby chronić swoje konta, zaleca się używanie haseł składających się z różnych znaków, cyfr i liter oraz w miarę możliwości skonfigurowanie uwierzytelniania dwuskładnikowego.

Phishing to technika hakerska, w której atakujący podszywa się pod zaufaną osobę lub organizację w celu uzyskania poufnych informacji, takich jak hasło lub numer karty kredytowej. Ważne jest, aby uważać, aby nie odpowiadać na podejrzane e-maile lub wiadomości i nie podawać swoich danych osobowych nieznajomym lub organizacjom.

To tylko niektóre z najlepszych technik hakerskich, o których powinieneś wiedzieć, aby chronić siebie i swoje dane online. Pamiętaj, że bezpieczeństwo jest w twoich rękach, a odpowiednie środki ostrożności mogą sprawić, że twoje życie online będzie znacznie bezpieczniejsze.

Hakowanie jest poważnym problemem w bezpieczeństwie informacji, a wiedza o tym, jak się przed nim bronić, jest ważną umiejętnością dla każdego użytkownika. Aby jednak być skutecznym, trzeba znać sekrety i techniki najpopularniejszych metod hakerskich.

Należy pamiętać, że techniki te mogą być wykorzystywane zarówno do celów przestępczych, jak i do poprawy bezpieczeństwa systemów informatycznych. Dlatego wiedza na ich temat jest przydatna w celu zabezpieczenia infrastruktury i ochrony danych osobowych.

Phishing to jeden z najczęstszych sposobów uzyskiwania dostępu do cudzych kont internetowych przez hakerów. Polega on na manipulowaniu użytkownikami i nakłanianiu ich do ujawnienia swoich danych osobowych, takich jak hasła, numery kart kredytowych czy adresy e-mail.

Istnieje wiele sposobów, w jakie atakujący mogą przeprowadzić atak phishingowy. Oto niektóre z nich:

Aby uchronić się przed atakami phishingowymi, należy przestrzegać kilku wskazówek:

Ataki phishingowe stają się coraz bardziej wyrafinowane i złożone, dlatego ważne jest, aby zachować czujność i umiejętność rozpoznawania fałszywych wiadomości e-mail i podejrzanych stron internetowych. Pamiętaj, że Twoje dane osobowe są cennym zasobem i ich ochrona powinna być Twoim priorytetem.

Jedną z najczęstszych metod hakowania jest stosowanie słabych haseł. Pomimo wszystkich ostrzeżeń, wielu użytkowników nadal wybiera proste i przewidywalne hasła, przez co ich konta są najbardziej podatne na ataki.

Głównym problemem słabych haseł jest to, że są one łatwe do odgadnięcia. Atakujący mogą korzystać z różnych metod, aby uzyskać dostęp do kont innych osób:

Ze względów bezpieczeństwa zawsze zaleca się wybieranie haseł składających się z kombinacji wielkich i małych liter, cyfr i znaków specjalnych. Ważne jest również, aby używać unikalnych haseł dla każdego konta i nie udostępniać ich innym osobom. Oprócz silnego hasła przydatne może być również uwierzytelnianie dwuskładnikowe.

Włamanie się na konto ze słabym hasłem może prowadzić do poważnych konsekwencji, takich jak utrata danych, kradzież tożsamości i dostęp do kont bankowych. Dlatego zawsze należy być ostrożnym i dbać o bezpieczeństwo swoich kont internetowych.

Ataki DDoS (Distributed Denial of Service) są jednym z najczęstszych i najbardziej niszczycielskich sposobów hakowania stron internetowych i serwerów. Ten rodzaj ataku ma na celu sparaliżowanie strony internetowej poprzez przeciążenie jej zasobów. Z reguły hakerzy wykorzystują botnety - grupy zainfekowanych komputerów - do generowania dużego przepływu ruchu sieciowego i przeciążania serwera.

Ataki DDoS mogą spowodować poważne szkody dla firmy, zwłaszcza jeśli witryna jest głównym źródłem przychodów firmy. W wyniku takiego ataku witryna może być niedostępna dla odwiedzających i klientów, co skutkuje utratą zysków, pogorszeniem reputacji i gorszym ogólnym wrażeniem firmy.

Istnieje kilka rodzajów ataków DDoS:

Czytaj także: Jak rozwiązać problem z niewłączającym się Sonos Roam?

Aby chronić swoją witrynę przed atakami DDoS, należy podjąć szereg działań:

Ważne jest, aby zdawać sobie sprawę, że ataki DDoS stanowią poważny problem dla bezpieczeństwa informacji. Mogą one prowadzić do poważnych strat finansowych i utraty zaufania klientów. Dlatego regularne aktualizacje oprogramowania, monitorowanie i stosowanie nowoczesnych metod obrony są integralną częścią pracy właścicieli stron internetowych i firm, które chcą zachować swoją reputację online i chronić swój biznes przed możliwymi atakami.

Czytaj także: Informacje o nowej aktualizacji Operacja Shifting Tides do Rainbow Six Siege są dostępne tutaj

Wi-Fi to jedna z najpopularniejszych technologii komunikacji bezprzewodowej, umożliwiająca łączenie się z Internetem bez użycia przewodów. Wiele sieci Wi-Fi jest jednak zabezpieczonych hasłem, co sprawia, że dostęp do nich jest niemożliwy dla osób nieupoważnionych. Ale co zrobić, jeśli nadal chcesz mieć nieograniczony dostęp do Internetu za pośrednictwem bezpiecznej sieci Wi-Fi? W tym artykule omówimy kilka metod hakowania sieci Wi-Fi.

1. Łamanie haseł za pomocą ataków słownikowych. Jedną z najczęstszych metod łamania haseł Wi-Fi jest atak słownikowy. Metoda ta wykorzystuje program, który próbuje wyszukać wszystkie możliwe kombinacje haseł z danego słownika. Jeśli hasło zostanie znalezione w słowniku, programowi udaje się je złamać.

2. Łamanie haseł przy użyciu ataku bruteforce. Atak bruteforce to metoda łamania haseł, w której program próbuje przeszukać wszystkie możliwe kombinacje znaków, od najprostszych do najbardziej złożonych. Metoda ta jest czasochłonna, ale ma duże szanse powodzenia.

**3. Phishing to metoda oszustwa, w której atakujący tworzy fałszywą stronę do logowania się do sieci Wi-Fi i prosi ofiarę o podanie hasła. Hasło to następnie wpada w ręce atakującego, który może je wykorzystać do włamania się do sieci Wi-Fi.

4. Łamanie haseł za pomocą oprogramowania. Istnieją programy specjalnie zaprojektowane do łamania haseł sieci Wi-Fi. Wykorzystują one różne algorytmy i metody, aby uzyskać dostęp do bezpiecznych sieci i uzyskać nieograniczony dostęp do Internetu.

**5) Łamanie hasła za pomocą kodu PIN WPS (Wi-Fi Protected Setup) to metoda konfiguracji bezpiecznej sieci Wi-Fi, która umożliwia nowym urządzeniom łączenie się z siecią bez konieczności wprowadzania hasła. Atakujący może próbować wybrać kod PIN WPS za pomocą specjalnego oprogramowania, aby uzyskać dostęp do sieci Wi-Fi.

6. Łamanie haseł za pomocą ataku Reaver. Reaver to oprogramowanie do łamania haseł sieci Wi-Fi oparte na ataku bruteforce na kod PIN WPS. Wysyła ono zapytania do routera w celu odgadnięcia kodu PIN i uzyskania dostępu do sieci Wi-Fi.

7. Łamanie haseł przy użyciu ataku Pixie Dust. Pixie Dust to metoda łamania zabezpieczeń sieci Wi-Fi poprzez wykorzystanie luk we wbudowanych kodach PIN WPS. Metoda ta pozwala atakującemu uzyskać dostęp do sieci Wi-Fi, jeśli urządzenie korzysta z podatnego kodu PIN.

8. Łamanie haseł przy użyciu ataku filtru Mac. Wiele routerów pozwala właścicielom na utworzenie listy adresów Mac, które mają dostęp do sieci Wi-Fi. Atakujący może podrobić swój adres Mac z jednym z zaufanych w sieci i uzyskać nieograniczony dostęp do Internetu.

**9) Łamanie haseł przy użyciu ataku typu service request. Niektóre routery mają luki w zabezpieczeniach, które pozwalają atakującemu na wykonywanie żądań serwisowych w celu uzyskania dostępu do sieci Wi-Fi. Wymaga to jednak znajomości konkretnego modelu routera i może być trudne dla nowicjuszy.

10. Łamanie haseł przy użyciu socjotechniki. Socjotechnika to metoda manipulowania ludźmi w celu uzyskania poufnych informacji, w tym haseł. Atakujący może próbować podszyć się pod pracownika pomocy technicznej lub dostawcę usług internetowych i przekonać właściciela sieci Wi-Fi do podania swojego hasła.

Wszystkie powyższe metody włamania do sieci Wi-Fi są nielegalne i naruszają ustawę o ochronie danych osobowych. Korzystanie z tych metod może prowadzić do poważnych konsekwencji prawnych. Wykorzystanie tej wiedzy wyłącznie w celach edukacyjnych i za zgodą właściciela sieci.

Ten artykuł przedstawia 10 najlepszych metod hakerskich, w tym brutalne wymuszanie haseł, wykorzystywanie luk w oprogramowaniu, phishing, inżynierię społeczną i inne.

Nie ma jednoznacznej odpowiedzi na to pytanie, ponieważ skuteczność metody hakerskiej może zależeć od różnych czynników, takich jak poziom ochrony systemu docelowego, dostępność luk w zabezpieczeniach i umiejętności hakera. Jednak phishing i inżynieria społeczna są często uważane za jedne z najbardziej skutecznych metod hakerskich.

Istnieje wiele programów, które można wykorzystać do łamania haseł, w tym John the Ripper, Cain & Abel, Hydra i inne. Jednak korzystanie z nich bez zgody właściciela systemu jest nielegalne i może prowadzić do konsekwencji prawnych.

Istnieje kilka sposobów ochrony systemu przed włamaniami. Po pierwsze, należy używać złożonych haseł i regularnie je zmieniać. Po drugie, należy zainstalować wszystkie dostępne aktualizacje oprogramowania, aby usunąć znane luki w zabezpieczeniach. Ważne jest również, aby edukować siebie i swoich pracowników w zakresie podstaw bezpieczeństwa online i zachować ostrożność podczas otwierania podejrzanych linków i plików.

Włamanie może spowodować wyciek poufnych informacji, takich jak hasła, dane osobowe lub informacje finansowe. Atakujący mogą również uzyskać dostęp do zarządzania systemem i spowodować szkody, w tym całkowite zablokowanie lub zniszczenie danych. Zhakowany system może być również wykorzystany do prowadzenia innych nielegalnych działań, takich jak rozprzestrzenianie złośliwego oprogramowania lub popełnianie oszustw cybernetycznych.

We współczesnym świecie istnieje wiele metod hakerskich. Jedną z najczęstszych jest phishing, w którym atakujący podszywają się pod zaufane organizacje i poprzez przekupstwo lub oszustwo uzyskują dostęp do danych osobowych użytkowników. Inną metodą jest hakowanie słabych haseł, w którym atakujący próbują różnych kombinacji haseł, dopóki nie znajdą właściwego. Istnieją również metody hakowania oparte na lukach w oprogramowaniu i systemach operacyjnych. Niektórzy hakerzy stosują techniki inżynierii społecznej, w których zwabiają ofiary na fałszywe strony internetowe lub wysyłają złośliwe pliki pocztą elektroniczną. Ogólnie rzecz biorąc, istnieje wiele różnych metod hakowania, a organizacje obronne i specjaliści ds. cyberbezpieczeństwa stale opracowują nowe metody ochrony przed nimi.

Istnieje szereg środków, które mogą pomóc w ochronie przed włamaniami. Po pierwsze, należy używać silnych haseł składających się z kombinacji liter, cyfr i znaków specjalnych. Zaleca się również używanie różnych haseł do różnych usług i okresową ich zmianę. Po drugie, należy zachować ostrożność podczas otwierania podejrzanych wiadomości e-mail lub odwiedzania niewiarygodnych stron internetowych. Nigdy nie należy podawać danych osobowych lub danych karty bankowej w niezweryfikowanych źródłach. Warto również zainstalować oprogramowanie antywirusowe i regularnie je aktualizować. Należy ściśle przestrzegać zasad bezpieczeństwa podczas pracy z komputerem i nie korzystać z niezatwierdzonego oprogramowania. Nie należy również zapominać o regularnym tworzeniu kopii zapasowych danych, aby zabezpieczyć się przed ewentualną utratą informacji. Ogólnie rzecz biorąc, obrona przed włamaniami wymaga współpracy ze strony użytkownika i przestrzegania szeregu środków bezpieczeństwa.

Jak naprawić przerażający błąd geforce experience: coś poszło nie tak. Jednym z najczęstszych i najbardziej irytujących błędów, z jakimi borykają się …

Przeczytaj artykułBłąd “Niestety, galeria została zatrzymana” ciągle wyskakuje na Samsungu Galaxy A3 (Przewodnik rozwiązywania problemów) Jeśli posiadasz Samsunga …

Przeczytaj artykułJak zmienić wygaszacz ekranu w telewizorze Samsung Jeśli posiadasz telewizor Samsung, być może zauważyłeś, że domyślny wygaszacz ekranu może się po …

Przeczytaj artykuł5 najlepszych aplikacji do śledzenia węglowodanów w 2023 roku Kontrolowanie spożycia węglowodanów jest istotnym aspektem utrzymania zdrowej diety. …

Przeczytaj artykułJak naprawić LG G4, który nie włącza się lub nie uruchamia się Jeśli jesteś dumnym posiadaczem smartfona LG G4, być może napotkałeś frustrujący …

Przeczytaj artykułFacebook zatrzymuje się na Samsungu Galaxy A20. Oto rozwiązanie. Jeśli masz problemy z zawieszaniem się aplikacji Facebook na telefonie Samsung Galaxy …

Przeczytaj artykuł