Wskazówki dla początkujących: jak odnieść sukces i uniknąć błędów

Wskazówki dla początkujących. Jeśli dopiero zacząłeś grać w Rust, prawdopodobnie napotkałeś pewne trudności. Nie jest to zaskakujące, ponieważ gra …

Przeczytaj artykuł

Rosyjscy hakerzy odkryli niedawno nowe narzędzie do śledzenia i monitorowania ruchu sieciowego TLS, podstawowego narzędzia szyfrującego dla wielu popularnych protokołów internetowych. Badacze bezpieczeństwa informacji ostrzegają, że hakerzy wirusowo modyfikują przeglądarki Chrome i Firefox w celu przechwytywania i analizowania zaszyfrowanego ruchu internetowego.

Ruch internetowy oparty na *TLS zapewnia bezpieczne połączenie między stronami internetowymi a odwiedzającymi je użytkownikami poprzez szyfrowanie przesyłanych między nimi danych. Ten rodzaj szyfrowania ma kluczowe znaczenie dla ochrony danych osobowych użytkowników i danych finansowych podczas transakcji online, a także w korespondencji biznesowej i wymianie poufnych informacji.

Jednak ostatnie badania wykazały, że rosyjscy hakerzy opracowali narzędzia, które pozwalają im instalować złośliwe oprogramowanie na komputerach użytkowników i przechwytywać różne sesje ruchu internetowego oparte na TLS. Modyfikują oni popularne przeglądarki, takie jak Chrome i Firefox, aby uzyskać dostęp do zaszyfrowanych danych i zbierać informacje o stronach internetowych odwiedzanych przez użytkowników.

Oznacza to, że nawet w przypadku korzystania z bezpiecznego protokołu TLS, użytkownicy nadal mogą być narażeni na ryzyko wycieku danych osobowych i poufnych informacji.

W świetle tych nowych zagrożeń bezpieczeństwa informacji, firmy przeglądarkowe zaczęły ulepszać swoje produkty, aby zapobiec modyfikacji i przechwytywaniu ruchu. Użytkownicy są zachęcani do aktualizowania swoich przeglądarek do najnowszych wersji i instalowania oprogramowania antywirusowego w celu dalszej ochrony swoich danych.

Rosyjscy hakerzy wykorzystują różne metody i narzędzia do modyfikowania przeglądarek Chrome i Firefox w celu śledzenia ruchu internetowego TLS. Modyfikacje te umożliwiają hakerom przechwytywanie i analizowanie zaszyfrowanego ruchu przesyłanego za pośrednictwem protokołu Transport Layer Security (TLS), umożliwiając im dostęp do danych osobowych użytkowników.

Jedną z metod wykorzystywanych przez hakerów jest tworzenie i instalowanie fałszywego certyfikatu urzędu certyfikacji (CA) na komputerze użytkownika. Pozwala im to na utworzenie legalnego certyfikatu dla zaszyfrowanej witryny, co czyni ich zmodyfikowaną przeglądarkę godną zaufania i umożliwia przechwytywanie i odszyfrowywanie ruchu podróżującego między użytkownikiem a serwerem.

Inną metodą jest modyfikacja kodu przeglądarki, zwłaszcza jej rozszerzeń i wtyczek. Hakerzy mogą modyfikować kod źródłowy popularnych rozszerzeń lub wtyczek, aby dodać funkcjonalność, która pozwala im przechwytywać i analizować zaszyfrowany ruch. Użytkownik może nie zauważyć tych zmian, ponieważ są one wprowadzane bez jego wiedzy.

Hakerzy mogą również wykorzystywać złośliwe oprogramowanie, takie jak konie trojańskie, do modyfikowania przeglądarek. Programy te mogą być rozprzestrzeniane przez złośliwe strony internetowe, wiadomości e-mail lub pobierane z niewiarygodnych źródeł. Po zainfekowaniu koń trojański może modyfikować ustawienia przeglądarki i przechwytywać zaszyfrowany ruch bez wiedzy użytkownika.

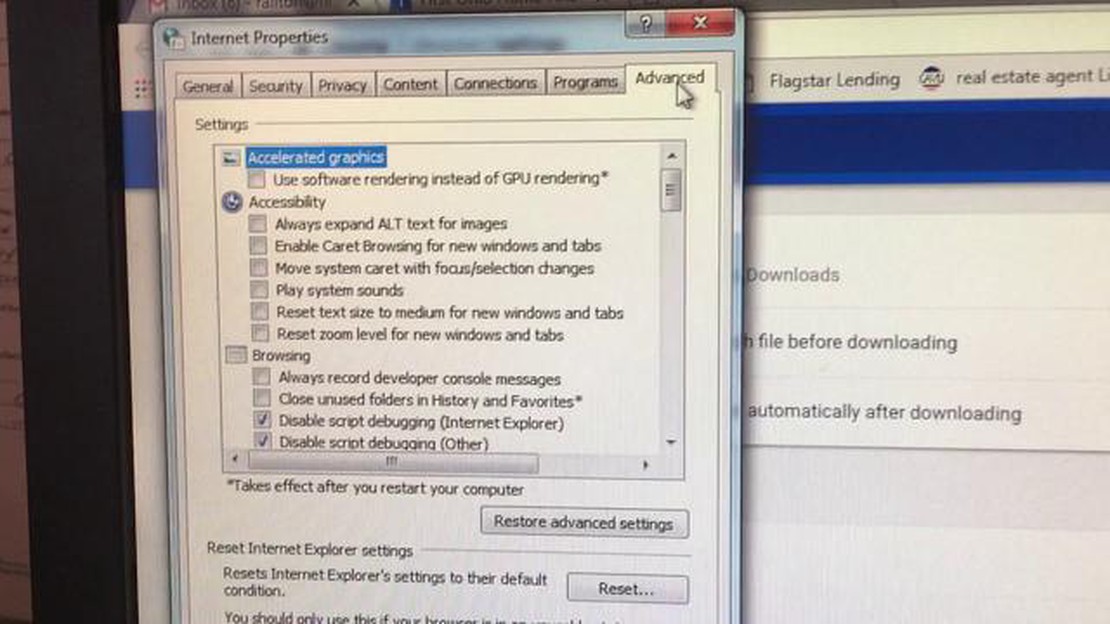

Aby chronić się przed takimi modyfikacjami, zaleca się korzystanie z oficjalnych i niezawodnych wersji przeglądarek, ich regularne aktualizowanie, instalowanie oprogramowania antywirusowego i zapór sieciowych oraz zachowanie ostrożności podczas odwiedzania nieznanych lub potencjalnie niebezpiecznych stron internetowych.

Czytaj także: Uzyskaj pełny zwrot pieniędzy z PSN: wszystkie sposoby uzyskania zwrotu pieniędzy z PlayStation Store PlayStation News

Odkryto, że grupa rosyjskich hakerów znana jako “Gaming” jest w trakcie modyfikowania przeglądarek Chrome i Firefox w celu śledzenia ruchu sieciowego protokołu TLS. Wywołało to pytania o bezpieczeństwo i prywatność danych użytkowników korzystających z tych przeglądarek.

Protokół Transport Layer Security (TLS) to protokół kryptograficzny, który zabezpiecza dane przesyłane przez Internet. Jest szeroko stosowany do szyfrowania połączeń internetowych, takich jak bankowość internetowa, poczta e-mail i inne usługi online.

The Gaming Group znana jest z zaawansowanych metod ataków i unikania wykrycia. Podczas dochodzenia eksperci odkryli, że hakerzy zmodyfikowali przeglądarki, aby uzyskać dostęp do danych użytkownika przesyłanych za pośrednictwem protokołu TLS.

Modyfikacje te umożliwiają hakerom odszyfrowanie i analizę chronionych informacji, takich jak nazwy użytkowników, hasła, dane osobowe i informacje wrażliwe. Informacje te mogą być następnie wykorzystywane w cyberatakach, nieuczciwych programach lub sprzedawane na ciemnych rynkach.

Czytaj także: Jak namierzyć zgubionego iPhone'a bez aplikacji: proste sposoby

Eksperci zauważają również, że zmodyfikowane wersje przeglądarek mogą być trudne do wykrycia, ponieważ używają znanych logo i interfejsu, dzięki czemu wyglądają jak oryginalne wersje. Mogą być dostarczane jako złośliwe oprogramowanie lub dystrybuowane za pośrednictwem zainfekowanych stron internetowych.

Aby chronić swoje dane przed takim zagrożeniem, użytkownicy powinni przestrzegać podstawowych środków bezpieczeństwa:

Zaleca się również zachowanie ostrożności podczas odwiedzania nieznanych stron internetowych i zwracanie uwagi na wszelkie nietypowe lub podejrzane działania przeglądarki.

Chrome i Firefox to dwie najpopularniejsze przeglądarki na świecie, więc wykrywanie takich modyfikacji i natychmiastowe ich naprawianie jest priorytetem dla zespołów programistycznych.

Eksperci ds. cyberbezpieczeństwa kontynuują badania w celu znalezienia sposobów zapobiegania takim modyfikacjom i ochrony użytkowników przed wyciekiem ich poufnych danych.

Ten artykuł dotyczy rosyjskich hakerów, którzy modyfikują przeglądarki Chrome i Firefox w celu śledzenia ruchu internetowego TLS. Hakerzy ci tworzą złośliwe oprogramowanie, które modyfikuje kod przeglądarek i umożliwia im przechwytywanie zaszyfrowanego ruchu przesyłanego przez protokół TLS.

Hakerzy używają różnych metod do modyfikowania przeglądarek. Mogą wstrzykiwać złośliwe oprogramowanie do systemu użytkownika, które modyfikuje kod przeglądarki i instaluje dodatkowe moduły lub rozszerzenia. Zmodyfikowane przeglądarki działają tak samo jak zwykłe, ale jednocześnie przechwytują i zbierają zaszyfrowany ruch internetowy użytkownika.

Zmodyfikowane przeglądarki umożliwiają hakerom przechwytywanie zaszyfrowanego ruchu internetowego, który jest przesyłany przez TLS. Oznacza to, że hakerzy mogą zobaczyć wszystkie dane, które użytkownik wysyła lub odbiera za pośrednictwem bezpiecznych połączeń, takie jak loginy do witryn, hasła, dane osobowe itp. Hakerzy mogą wykorzystać te dane do kradzieży tożsamości, oszustw finansowych, szpiegostwa i innych nielegalnych celów.

Istnieje kilka środków, które użytkownik może podjąć, aby chronić się przed zmodyfikowanymi przeglądarkami. Po pierwsze, zaleca się pobieranie przeglądarek tylko z oficjalnych źródeł, takich jak oficjalne strony Chrome i Firefox. Należy również zainstalować oprogramowanie antywirusowe i regularnie je aktualizować, aby wykrywać i zapobiegać instalacji złośliwego oprogramowania. Wreszcie, należy zachować ostrożność podczas korzystania z publicznych sieci Wi-Fi i unikać przesyłania poufnych informacji przez niezaszyfrowane połączenia.

Wskazówki dla początkujących. Jeśli dopiero zacząłeś grać w Rust, prawdopodobnie napotkałeś pewne trudności. Nie jest to zaskakujące, ponieważ gra …

Przeczytaj artykułJak naprawić awarię Gotham knights na PC? Gotham Knights to popularna przygodowa gra akcji, która zyskała ogromną popularność wśród graczy. Jednak …

Przeczytaj artykułJak odbanować kogoś w minecraft. Minecraft to popularna gra, w której gracze mogą budować i eksplorować wirtualne światy. W niektórych przypadkach …

Przeczytaj artykułCrackdown 4: czy ukaże się w najbliższej przyszłości? Crackdown 4 to długo oczekiwana kontynuacja popularnej serii gier opracowanych przez Microsoft …

Przeczytaj artykułJak wyświetlać podglądy stron internetowych w Samsung Notes na Galaxy Z Flip4? Jedną z ekscytujących funkcji Samsung Galaxy Z Flip4 jest możliwość …

Przeczytaj artykułJak naprawić tryb awaryjny, który nie uruchamia się na PS5? Tryb awaryjny to wbudowana funkcja PlayStation 5 (PS5), która pozwala użytkownikom …

Przeczytaj artykuł