2023年Nvidia Shield用Kodiアドオン トップ5 究極ガイド

2023 Nvidiaシールドのための5つのベストKodiアドオン Kodiは、ユーザーが映画、テレビ番組、音楽などをストリーミングすることができます人気のメディアプレーヤーやエンターテイメントハブです。 そのオープンソースプラットフォームで、Kodiは、プラットフォーム上で利用可能な機能とコンテン …

記事を読む

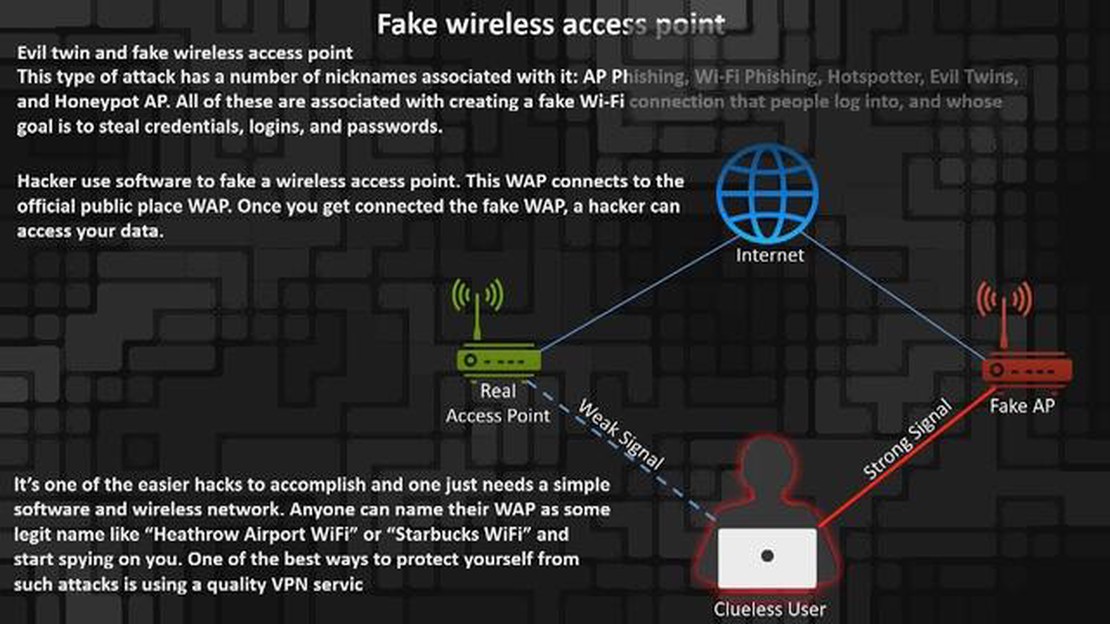

情報技術の世界では、ハッキングはすべてのユーザーにとって不可欠なものです。 あなたが熟練した専門家であるか、または単純なユーザーであるかにかかわらず、ハッキングの基本的な秘密とテクニックを知ることは有用であり、さらには必要になることがあります。 この記事では、あなたが知り、学ぶべきハッキング技術のトップ10を紹介します。

最も一般的なハッキング手法の一つは、ネットワークトラフィックの傍受です。 特別なプログラムやデバイスを使うことで、攻撃者はあなたの個人データ、パス ワード、機密情報にアクセスすることができます。 接続が安全であることを確認し、データの暗号化を使用することで、この種の攻撃から身を守ることができます。

ウイルスやスパイウェアも、取り返しのつかない被害をもたらす可能性のある、よく使われ るハッキング手法の一つです。 マルウェアは、フィッシングメールや偽のウェブサイト、あるいは一般的なポッ プアップから起動することがあります。 しかし、適切に設定されたウイルス対策ソフトウェア、定期的なオペレーティング システムのアップデート、オンラインリソースを使用する際の注意は、この種の攻撃からあなたを守るのに役立ちます。

ソーシャルエンジニアリングとは、攻撃者が人々を巧みに操り、個人情報へのアクセス を得るハッキング技術です。 これは、騙したり、脅したり、助けを求めたりすることで行われます。 見知らぬ人や不審な人に個人情報を教えないように注意することが重要です。

パスワードの複雑さも、セキュリティの最も重要な側面の一つです。 多くのユーザーは、クラックされやすい弱いパスワードを使っています。 アカウントを保護するために、様々な文字、数字、文字で構成されたパスワードを使用し、可能であれば二要素認証を設定することをお勧めします。

フィッシングとは、攻撃者が信頼できる人物や組織になりすまして、パスワードやクレジットカード番号などの機密情報を入手するハッキング手法です。 不審なメールやメッセージに反応しないように、また、見知らぬ人や組織に個人情報を教えないように注意することが大切です。

以上、オンライン上で自分と自分のデータを守るために知っておくべきハッキングのテクニックを紹介した。 セキュリティはあなたの手の中にあり、適切な予防策を講じることで、あなたのオンライン生活はより安全でセキュアなものになります。

ハッキングは、情報セキュリティにおける深刻な問題であり、それに対する防御方法を知ることは、 すべてのユーザーにとって重要なスキルです。 しかし、効果的であるためには、最も一般的なハッキング手法の秘密とテクニックを知っておく 必要があります。

これらの技法は、犯罪目的にも、情報システムのセキュリティ向上にも使用できることを忘れてはならない。 したがって、これらのテクニックについて知っておくことは、インフラを保護し、個人情報を保護するために役立ちます。

フィッシングは、ハッカーが他人のオンラインアカウントにアクセスする最も一般的な方法の1つです。 フィッシングは、ユーザーを操り、騙して、パスワード、クレジットカード番号、電子メー ル・アドレスなどの個人情報を明らかにさせることに基づいています。

攻撃者がフィッシング攻撃を行う方法はたくさんあります。 そのいくつかを紹介しよう:

1.人気のあるウェブサイトやサービスの模倣。 ハッカーは、オリジナルと同じように見える偽のページを作成し、被害者に偽のメールを送信したり、偽サイトからのリンクをクリックするよう持ちかけたりします。 2. ソーシャル・エンジニアリング。 ハッカーは、ソーシャルメディアやその他の公開情報源から収集した情報を使用して、説得力のあるストーリーを作成し、被害者に自分の詳細を明らかにするよう説得します。 3. フィッシングメール。 攻撃者は、カスタマーサービスや銀行などの組織を装って電子メールを送り、安全なフォームで詳細を入力するようユーザーに要求します。

フィッシング攻撃から身を守るには、いくつかのガイドラインに従うことが重要です:

フィッシング攻撃はますます巧妙化・複雑化しているため、常に警戒し、偽メールや不審なウェブサイトを見分ける技術を身につけることが重要です。 個人データは貴重な資産であり、それを守ることが最優先事項であることを忘れないでください。

最も一般的なハッキング手法の一つは、弱いパスワードの使用です。 あらゆる警告にもかかわらず、多くのユーザはいまだに単純で予測可能なパスワー ドを選び、自分のアカウントを最も攻撃されやすいものにしています。

弱いパスワードの主な問題は、推測されやすいことです。 攻撃者は様々な方法で他人のアカウントにアクセスすることができる:

セキュリティ上、大文字と小文字、数字、特殊文字を組み合わせたパスワードを選ぶことが推奨されます。 また、アカウントごとに固有のパスワードを使用し、他人と共有しないことも重要です。 強固なパスワードに加えて、二要素認証も有効です。

脆弱なパスワードでハッキングされると、データの損失、個人情報の盗難、銀行口座へのアクセスなど、深刻な事態につながる可能性があります。 そのため、オンライン・アカウントのセキュリティには常に気を配り、注意を払う必要がある。

DDoS 攻撃(Distributed Denial of Service)は、ウェブサイトやサーバをハッキングする最も一般的で壊滅的な方法の一つです。 このタイプの攻撃は、そのリソースに過負荷をかけることで、ウェブサイトを麻痺させることを目 的としています。 通常、ハッカーはボットネット(感染したコンピュータのグループ)を使用して、大量のネットワークトラフィックを生成し、サーバーに過負荷をかけます。

DDoS攻撃は、特にそのサイトが企業の主な収益源である場合、ビジネスに深刻な損害を与える可能性があります。 このような攻撃の結果、サイトは訪問者や顧客がアクセスできなくなり、利益の損失、評判の低下、企業全体の印象の悪化につながる可能性があります。

こちらもお読みください: Motorola Moto G4が充電できない場合の対処法: トップソリューション

DDoS攻撃にはいくつかの種類があります:

1.ネットワーク・プロトコル・レベルの攻撃(例:SYNフラッド、UDPフラッド) - ハッカーは膨大な数の同期要求やUDPパケットを生成し、サーバーはこれらの要求の処理で過負荷になります。 2. アプリケーションレベルの攻撃(HTTPフラッド、DNSアンプリフィケーションなど) - ハッカーは、サイトソフトウェアの脆弱性を悪用して、複数のHTTPリクエストまたはDNSリクエストを送信します。 3. 帯域幅ベースの攻撃 - ハッカーは多数の出力チャネルを使用して、サイトへのトラフィックが通過するネットワークに過負荷をかけます。

DDoS攻撃からサイトを保護するには、いくつかの対策を講じる必要があります:

DDoS攻撃は深刻な情報セキュリティ問題であることを認識することが重要である。 DDoS攻撃は、深刻な経済的損失や顧客の信頼喪失につながる可能性があります。 そのため、定期的なソフトウェアの更新、監視、最新の防御方法の適用は、オンライン上の評判を維持し、可能性のある攻撃からビジネスを守りたいウェブサイトの所有者や企業にとって不可欠な作業です。

こちらもお読みください: ステップバイステップガイド: Xiaomi Pocophone F1をハードリセットする方法

Wi-Fiは、最も人気のあるワイヤレス通信技術の1つであり、ワイヤを使用せずにインターネットに接続することができます。 しかし、多くのWi-Fiネットワークはパスワードで保護されているため、許可されていない人がインターネットにアクセスすることはできません。 しかし、それでも安全なWi-Fiネットワークを通じてインターネットに無制限にアクセスしたい場合はどうすればいいのでしょうか? この記事では、Wi-Fiネットワークをハックする方法をいくつか紹介する。

1. 辞書攻撃を使ったパスワード・クラッキング. Wi-Fiパスワードをクラッキングする最も一般的な方法の1つは、辞書攻撃です。 この方法は、与えられた辞書から可能なすべてのパスワードの組み合わせを検索しようとするプログラムを使用します。 パスワードが辞書に載っていれば、そのプログラムはクラックに成功する。

2. ブルートフォース攻撃によるパスワードクラッキング。 ブルートフォース攻撃とは、最も単純な文字から最も複雑な文字まで、すべての可能な文字の 組み合わせを検索しようとするパスワードクラッキングの方法である。 この方法は時間がかかるが、成功する確率は高い。

**3. フィッシングとは、攻撃者がWi-Fiネットワークにログインするための偽のページを作成し、被害者にパスワードの入力を求める詐欺の手法である。 このパスワードは攻撃者の手に渡り、攻撃者はこのパスワードを使ってWi-Fiネットワークに侵入することができる。

4. ソフトウェアを使ったパスワード・クラッキング。 Wi-Fiネットワークのパスワードをクラッキングするために特別に設計されたプログラムがある。 安全なネットワークにアクセスし、無制限のインターネットを利用するために、さまざまなアルゴリズムや方法を使用する。

**WPS(Wi-Fi Protected Setup)とは、新しいデバイスがパスワードを入力せずにネットワークに接続できるようにする、安全なWi-Fiネットワークの設定方法です。 攻撃者は、Wi-Fiネットワークにアクセスするために、特別なソフトウェアを使用してWPS PINをピッキングしようとすることができます。

6. Reaver 攻撃を使用したパスワード・クラッキング. Reaver は、WPS PIN コードのブルートフォース攻撃に基づく Wi-Fi ネットワーク・パスワード・クラッキング・ソフトウェアです。 これは、PINを推測し、Wi-Fiネットワークにアクセスしようとする試みでルータにクエリを送信します。

7. Pixie Dust 攻撃を使用したパスワードクラッキング. Pixie Dust は、埋め込まれた WPS PIN の脆弱性を悪用して Wi-Fi ネットワークを侵害する方法です。 この方法では、デバイスが脆弱なPINを使用している場合、攻撃者はWi-Fiネットワークにアクセスすることができます。

**8. Macフィルター攻撃を使ったパスワード・クラッキング。**多くのルーターでは、所有者がWi-FiネットワークにアクセスできるMacアドレスのリストを作成できるようになっている。 攻撃者は、ネットワーク上の信頼できるMacアドレスになりすまし、インターネットに無制限にアクセスすることができる。

**ルーターの中には、攻撃者がWi-Fiネットワークにアクセスするためのサービスリクエストを実行できる脆弱性を持つものがあります。 しかし、これには特定のルーター・モデルに関する知識が必要であり、初心者には難しい。

**10. ソーシャル・エンジニアリングを利用したパスワード・クラッキング ソーシャル・エンジニアリングとは、パスワードなどの機密情報を入手するために人を操る手法です。 攻撃者は、技術サポートの従業員やISPになりすまし、Wi-Fiネットワークの所有者にパスワードを提供するよう説得することがあります。

Wi-Fiネットワークに侵入する上記の方法はすべて違法であり、個人情報保護法に違反します。 これらの方法を使用すると、深刻な法的結果につながる可能性があります。 この知識は教育目的のみに使用し、ネットワーク所有者の同意を得てください。

この記事では、ブルートフォースパスワード、ソフトウェアの脆弱性の悪用、フィッシング、ソーシャルエンジニアリングなど、ハッキング手法のトップ10を紹介します。

ハッキング手法の有効性は、ターゲットシステムの保護レベル、脆弱性の有無、ハッカーのスキルなど、さまざまな要因に左右されるため、この質問に対する明確な答えはありません。 しかし、フィッシングとソーシャル・エンジニアリングは、最も成功したハッキング手法の一つと考えられています。

John the Ripper、Cain & Abel、Hydraなど、パスワードをクラックするのに使えるプログラムはたくさんあります。 しかし、システム所有者の許可なくこれらを使用することは違法であり、法的な結果につながる可能性があります。

システムをハッキングから守るには、いくつかの方法があります。 第一に、複雑なパスワードを使用し、定期的に変更することです。 次に、既知の脆弱性を塞ぐために、利用可能なすべてのソフトウェア・アップデートをインストー ルすることです。 また、オンライン・セキュリティの基本について自分自身や従業員を教育し、不審なリンクやファイルを開く際には注意することも重要です。

ハッキングによって、パスワード、個人情報、財務情報などの機密情報が流出する可能性があります。 また、攻撃者がシステム管理にアクセスし、データの完全なロックダウンや破壊を含む損害を与えることもあります。 ハッキングされたシステムは、マルウェアの拡散やサイバー詐欺など、その他の違法行為に利用されることもあります。

現代社会には多くのハッキング手法があります。 最も一般的なものの1つはフィッシングで、攻撃者は信頼できる組織になりすまし、贈収賄や欺瞞によってユーザーの個人データにアクセスします。 また、攻撃者が正しいパスワードを見つけるまで、さまざまなパスワードの組み合わせを試す弱いパスワードによるハッキングもある。 また、ソフトウェアやオペレーティング・システムの脆弱性に基づくハッキング手法もある。 また、ソーシャル・エンジニアリングの手法を用いて、被害者をなりすましのウェブサイトに誘い込んだり、電子メールで悪質なファイルを送りつけたりするハッカーもいる。 一般的に、ハッキングの手口は多種多様であり、防御組織やサイバーセキュリティの専門家たちは、それらから身を守るための新しい手法を常に開発しています。

ハッキングから身を守るには、いくつかの方法があります。 まず、文字、数字、特殊文字を組み合わせた強力なパスワードを使用することです。 また、サービスごとに異なるパスワードを使用し、定期的に変更することをお勧めします。 次に、不審な電子メールを開いたり、信頼性の低いウェブサイトを訪問したりする際には注意が必要です。 確認されていないリソースに個人情報や銀行カード情報を提供するべきではありません。 また、アンチウイルス・ソフトウェアをインストールし、定期的にアップデートすることも重要である。 コンピュータを扱う際には、安全に関するルールを厳守し、承認されていないソフトウェアを使用しないことが必要です。 また、情報の損失から守るために、定期的なデータのバックアップも忘れてはならない。 一般的に、ハッキングに対する防御には、ユーザーの協力と多くのセキュリティ対策の遵守が必要である。

2023 Nvidiaシールドのための5つのベストKodiアドオン Kodiは、ユーザーが映画、テレビ番組、音楽などをストリーミングすることができます人気のメディアプレーヤーやエンターテイメントハブです。 そのオープンソースプラットフォームで、Kodiは、プラットフォーム上で利用可能な機能とコンテン …

記事を読むLetmewatchthisの代替:letmewatchthisに似ている10のサイト。 Letmewatchthisは、かつて映画やテレビシリーズを見るための人気のあるオンラインポータルでした。 しかし、サイトの閉鎖のため、多くのユーザーが彼らのオンラインブラウジングを継続するための代替リソースを …

記事を読むGmailにOutlookを転送する方法|Windows OutlookとGmailの両方を使用している場合、複数のアカウントをチェックし、別々にメールを管理するのは非常に不便です。 幸いなことに、OutlookのメールをGmailアカウントに転送する方法があります。 目次 Windows …

記事を読むDestiny 2 サーバーが利用できませんエラーを修正する方法|Windows 10 もしあなたがDestiny 2のファンで、最近Windows 10 PCで “Servers are not available “エラーに遭遇したのなら、心配しないでください。 このイライラさせるエラーによっ …

記事を読むテレグラムでメッセージが送信できない問題の解決方法 Telegramは、テキストメッセージ、ボイスメッセージ、写真、その他のメディアファイルを送信できる人気のメッセージングアプリです。 しかし、他のアプリと同様に、Telegramもユーザーがメッセージを送信できない問題が発生することがあります。 も …

記事を読むトラブルシューティングガイド Facebookメッセンジャーメッセージの問題を解決する: ヒントとトリック Facebookメッセンジャーは、世界中の何百万人もの人々に使用されている最も人気のあるメッセージングアプリの一つです。 しかし、時折問題が発生することがあり、ユーザーが遭遇する一般的な問題 …

記事を読む