Kuinka aloittaa EVE Online -pelaaminen: Täydellinen aloittelijan opas

Kuinka aloittaa even pelaaminen verkossa: kaikki mitä sinun tarvitsee tietää Jos olet aina haaveillut matkustamisesta kaukaisiin galakseihin, …

Lue artikkeli

Venäläiset hakkerit ovat hiljattain keksineet uuden työkalun, jolla voidaan seurata ja valvoa verkkoliikennettä TLS, joka on monien suosittujen Internet-protokollien ensisijainen salausväline. Tietoturvatutkijat varoittavat, että hakkerit muokkaavat Chrome- ja Firefox-selaimia salatun verkkoliikenteen sieppaamiseksi ja analysoimiseksi.

*TLS-pohjainen verkkoliikenne tarjoaa turvallisen yhteyden verkkosivustojen ja niiden kävijöiden välille salaamalla niiden välillä siirrettävät tiedot. Tämäntyyppinen salaus on avainasemassa käyttäjien henkilökohtaisten tietojen ja taloudellisten tietojen suojaamisessa verkkokauppojen aikana sekä liikekirjeenvaihdossa ja arkaluonteisten tietojen vaihdossa.

Viimeaikaiset tutkimukset ovat kuitenkin osoittaneet, että venäläiset hakkerit ovat kehittäneet työkaluja, joiden avulla he voivat asentaa haittaohjelmia käyttäjien tietokoneisiin ja siepata erilaisia TLS-pohjaisia verkkoliikenneistuntoja. He muokkaavat suosittuja selaimia, kuten Chromea ja Firefoxia, jotta he pääsevät käsiksi salattuihin tietoihin ja keräävät tietoja verkkosivustoista, joilla käyttäjät vierailevat.

Tämä tarkoittaa, että vaikka käyttäjät käyttäisivät suojattua TLS-protokollaa, he voivat silti olla haavoittuvaisia ja alttiita henkilötietojen ja arkaluonteisten tietojen vuotamisen riskeille.

Näiden uusien tietoturvauhkien vuoksi selainyritykset ovat alkaneet parantaa tuotteitaan estääkseen liikenteen muuttamisen ja sieppaamisen. Käyttäjiä kehotetaan päivittämään selaimensa uusimpiin versioihin ja asentamaan virustorjuntaohjelmisto tietojensa suojaamiseksi.

Venäläiset hakkerit käyttävät erilaisia menetelmiä ja työkaluja muuttaakseen Chrome- ja Firefox-selaimia seuraamaan TLS-verkkoliikennettä. Näiden muutosten avulla hakkerit voivat siepata ja analysoida Transport Layer Security (TLS) -protokollan (Transport Layer Security) kautta lähetettävää salattua liikennettä, jolloin he pääsevät käsiksi käyttäjien henkilökohtaisiin tietoihin.

Yksi hakkereiden käyttämistä menetelmistä on luoda ja asentaa väärennetty Certificate Authority (CA) -varmenne käyttäjän tietokoneelle. Näin he voivat luoda salatulle sivustolle laillisen varmenteen, mikä tekee heidän muokatusta selaimestaan luotettavan ja antaa heille mahdollisuuden siepata ja purkaa käyttäjän ja palvelimen välillä kulkeva liikenne.

Toinen menetelmä on muokata selaimen koodia, erityisesti sen laajennuksia ja lisäosia. Hakkerit voivat muokata suosittujen laajennusten tai lisäosien lähdekoodia ja lisätä niihin toimintoja, joiden avulla he voivat siepata ja analysoida salattua liikennettä. Käyttäjä ei välttämättä huomaa näitä muutoksia, koska ne tehdään hänen tietämättään.

Hakkerit voivat myös käyttää haittaohjelmia, kuten troijalaisia hevosia, muuttaakseen selaimia. Näitä ohjelmia voidaan levittää haitallisten verkkosivujen, sähköpostiviestien tai epäluotettavista lähteistä ladattujen ohjelmien kautta. Kun troijalainen hevonen on saanut tartunnan, se voi muuttaa selaimen asetuksia ja siepata salattua liikennettä käyttäjän tietämättä.

Lue myös: 8 Paras kestävä asia Pixel 7 Kestävä ja suojaava kotelot

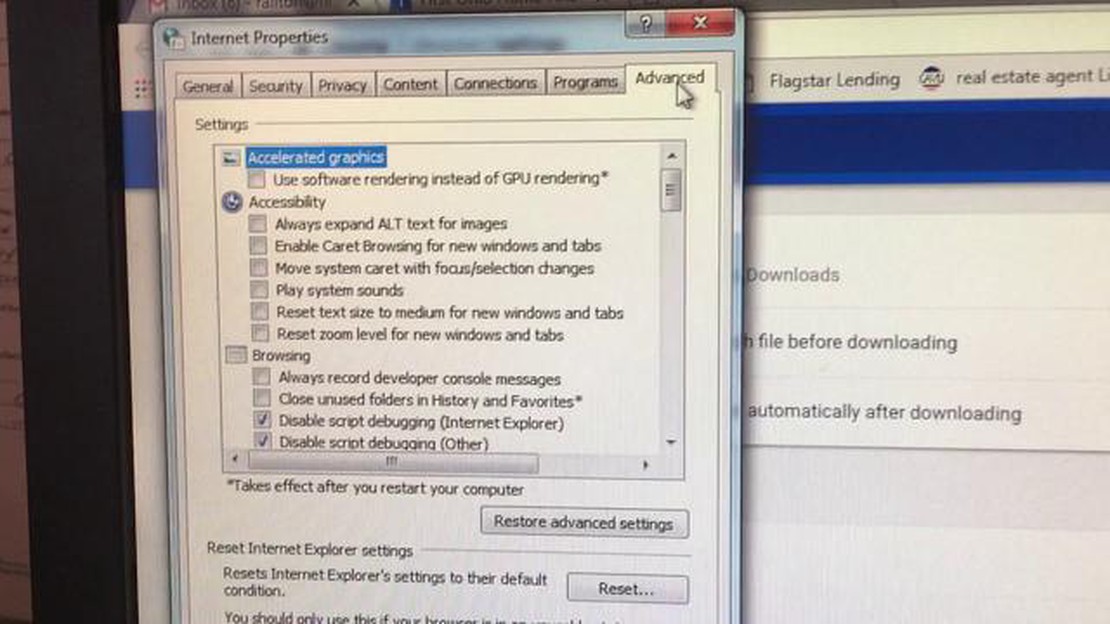

Tällaisilta muokkauksilta suojaudutaan käyttämällä selainten virallisia ja luotettavia versioita, päivittämällä niitä säännöllisesti, asentamalla virustorjuntaohjelmia ja palomuureja sekä olemalla varovainen vierailemalla tuntemattomilla tai mahdollisesti vaarallisilla verkkosivustoilla.

“Gaming” -nimellä tunnetun venäläisen hakkeriryhmän on havaittu muokkaavan Chrome- ja Firefox-selaimia seuraamaan TLS-protokollan verkkoliikennettä. Tämä on herättänyt kysymyksiä näitä selaimia käyttävien käyttäjien tietojen turvallisuudesta ja yksityisyydestä.

Transport Layer Security (TLS) -protokolla on salausprotokolla, joka suojaa internetin kautta kulkevia tietoja. Sitä käytetään laajalti verkkoyhteyksien, kuten verkkopankkiyhteyksien, sähköpostin ja muiden verkkopalvelujen salaamiseen.

Gaming Group on tunnettu kehittyneistä hyökkäysmenetelmistään ja havaitsemisen kiertämisestä. Tutkinnan aikana asiantuntijat havaitsivat, että hakkerit muokkasivat selaimia päästäkseen käsiksi TLS-protokollan kautta lähetettyihin käyttäjätietoihin.

Näiden muutosten avulla hakkerit voivat purkaa ja analysoida suojattuja tietoja, kuten käyttäjätunnuksia, salasanoja, henkilötietoja ja arkaluonteisia tietoja. Näitä tietoja voidaan sitten käyttää verkkohyökkäyksissä, petollisissa järjestelmissä tai myydä pimeillä markkinoilla.

Asiantuntijat huomauttavat myös, että muunnettuja selainversioita voi olla vaikea havaita, koska niissä käytetään tuttuja logoja ja käyttöliittymää, jolloin ne näyttävät alkuperäisiltä versioilta. Ne voidaan toimittaa haittaohjelmina tai levittää saastuneiden verkkosivustojen kautta.

Lue myös: Top 10 parasta Wi-Fi-reititintä pelaamiseen vuonna 2021

Suojellakseen tietojaan tällaiselta uhalta käyttäjien tulisi noudattaa perusturvallisuustoimenpiteitä:

On myös suositeltavaa olla varovainen vierailemalla tuntemattomilla verkkosivustoilla ja tarkkailla epätavallista tai epäilyttävää selaimen toimintaa.

Chrome ja Firefox ovat kaksi maailman suosituinta selainta, joten tällaisten muutosten havaitseminen ja niiden välitön korjaaminen on kehitystiimien prioriteetti.

Kyberturva-asiantuntijat jatkavat tutkimusta löytääkseen keinoja estää tällaiset muutokset ja suojella käyttäjiä arkaluonteisten tietojen vuotamiselta.

Tämä artikkeli kertoo venäläisistä hakkereista, jotka muokkaavat Chrome- ja Firefox-selaimia TLS-verkkoliikenteen seuraamiseksi. Nämä hakkerit luovat haittaohjelmia, jotka muokkaavat selainten koodia ja joiden avulla he voivat siepata TLS-protokollan kautta lähetetyn salatun liikenteen.

Hakkerit käyttävät erilaisia menetelmiä selainten muokkaamiseen. He voivat syöttää käyttäjän järjestelmään haittaohjelmia, jotka muuttavat selaimen koodia ja asentavat lisämoduuleja tai -laajennuksia. Muokatut selaimet toimivat kuten tavalliset selaimet, mutta samalla ne sieppaavat ja keräävät käyttäjän salattua verkkoliikennettä.

Muokattujen selainten avulla hakkerit voivat siepata salattua verkkoliikennettä, joka siirretään TLS:n kautta. Tämä tarkoittaa, että hakkerit näkevät kaikki tiedot, jotka käyttäjä lähettää tai vastaanottaa suojattujen yhteyksien kautta, kuten sivuston kirjautumiset, salasanat, henkilökohtaiset tiedot jne. Hakkerit voivat käyttää näitä tietoja identiteettivarkauksiin, talouspetoksiin, vakoiluun ja muihin laittomiin tarkoituksiin.

Käyttäjä voi suojautua muokatuilta selaimilta useilla eri toimenpiteillä. Ensinnäkin on suositeltavaa ladata selaimia vain virallisista lähteistä, kuten virallisilta Chrome- ja Firefox-sivustoilta. Käyttäjän tulisi myös asentaa virustorjuntaohjelmisto ja päivittää se säännöllisesti haittaohjelmien havaitsemiseksi ja estämiseksi. Lopuksi kannattaa olla varovainen käyttäessään julkisia Wi-Fi-verkkoja ja välttää arkaluontoisten tietojen lähettämistä salaamattomien yhteyksien kautta.

Kuinka aloittaa even pelaaminen verkossa: kaikki mitä sinun tarvitsee tietää Jos olet aina haaveillut matkustamisesta kaukaisiin galakseihin, …

Lue artikkeliMuistikortti ps2: 7 asiaa, jotka sinun pitäisi tietää PlayStation 2 (PS2) oli yksi historian suosituimmista pelikonsoleista. Se tarjosi pelaajille …

Lue artikkeliKaikki Batman-pelit julkaisujärjestyksessä ja tarina. Batman on yksi sarjakuvien ja elokuvien suosituimmista sankareista, joten ei ole yllättävää, …

Lue artikkeliKuinka pudottaa esineitä Robloxissa Roblox on suosittu online-alusta, jossa pelaajat voivat luoda ja pelata pelejä. Monissa Robloxin peleissä …

Lue artikkeliMiten tarkastella kalenteria gmailissa? Yhä useammat ihmiset käyttävät Gmailia viestintään ja työnsä järjestämiseen. Monet heistä eivät kuitenkaan …

Lue artikkeliKuinka korjata The Witcher 3 Wild Hunt lopetti vastaamisen -virhe Windows 10:ssä? Jos olet The Witcher 3: Wild Huntin fani ja koet turhauttavaa …

Lue artikkeli